4/1

بررسی سیسکو Cisco Identity Service Engine | ISE

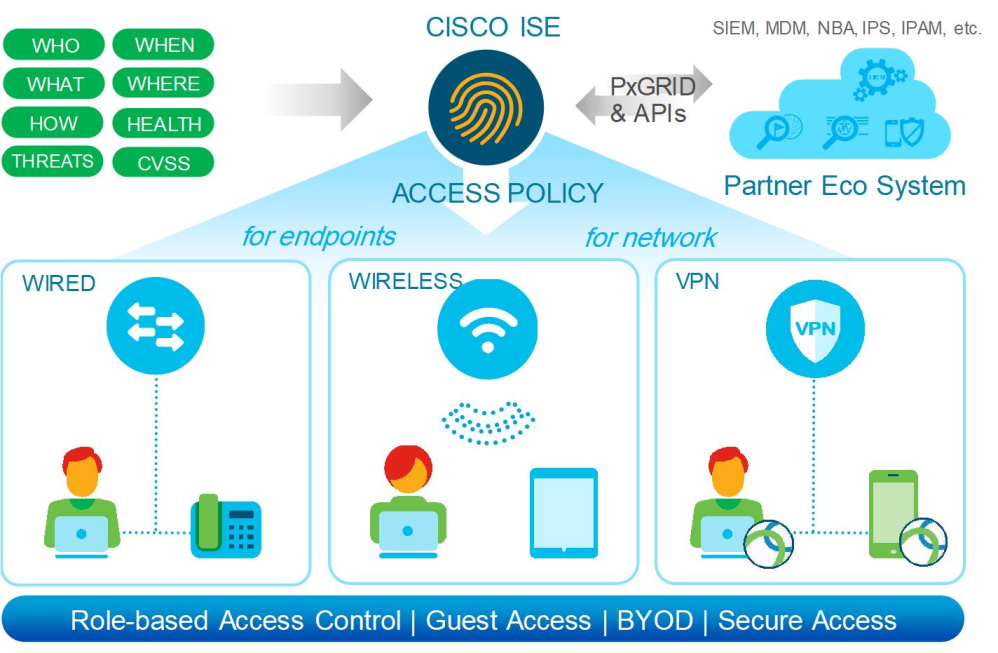

پلتفرم سیسکو ISE چیست و چگونه عمل میکند؟ Cisco ISE یک پلتفرم امنیتی است که به صورت مرکزی و خودکار و بر اساس آگاهی از Context تصمیمگیری میکند که آیا کاربر میتواند به شبکه متصل شود یا خیر و پس از اتصال چه سطح دسترسی خواهد داشت و به ارتقای سطح امنیت شبکه های تجاری و سازمانی در بحث کنترل دسترسی و احراز هویت کمک میکند.

رایگان

ویدئو ها

شبکههای کامپیوتری در حال حاضر با سیل عظیمی از تغییرات روبرو هستند و این تغییرات با افزایش کاربران و تجهیزات مورد استفاده آنها همراه است که این امر سبب ایجاد ترافیک دادهای بیشتر در شبکه خواهد شد. پشتیبانی از این نیازها و پاسخگویی به حجم درخواستهای روزانه کاربران سبب شده که پیچیدگیهای زیرساختی بیش از پیش شود که با نگاهی دقیقتر میتوان دید که پیچیدگی در زیرساخت شبکههای کامپیوتری، پیچیدگی امنیت شبکه و چالشهای تکامل یافته و نیافته این حوزه را به همراه خواهد داشت. با روند رو به رشد شبکههای کامپیوتری که البته همچنان رو به صعود هستند، اهمیت و فعالیتهای واحد فناوری اطلاعات (IT) بیش از گذشته پررنگتر و حیاتیتر شده است. اما واحدهای فناوری اطلاعات (IT) سازمانها و کسبوکارها همچنان با رویکردهای سنتی به انجام امور و فرایندهای روزانه میپردازند که این روند پاسخگوی نیازهای امروز کاربران، تکنولوژیهای مورد استفاده آنها و امنیت شبکههای کامپیوتری نخواهد بود. در این مقاله تلاش بر آن است که پلتفرمی مناسب با نام سیسکو ISE در کنار رویکردی جدید که براساس نیازهای اصلی و گسترش یافته امنیت شبکههای کامپیوتری در بحث کنترل دسترسی است، معرفی شود.

رویکرد جدید

رویکرد مرسوم یا به عبارت دیگر رویکرد سنتی کنترل دسترسی در بحث امنیت شبکه به گونهای بسیار زمانبر و همواره دارای خطر و ریسک بوده است. به شکل ساده در این رویکرد زمانی که کاربری درخواست دسترسی به منابع جدید دارد، صرف نظر از بروکراسی و نامهنگاری میان واحدهای سازمانی، واحد فناوری اطلاعات (IT) باید در گام اول عنصری منحصر به فرد را جهت شناسایی کاربر در نظر بگیرد که در راهکارهای گذشته موارد چندانی از این عناصر کنترل دسترسی در بحث امنیت شبکه در اختیار نبوده است و سپس موارد کنترلی را برای آن عنصر بر روی تمامی نقاط دسترسی در سرتاسر شبکه پیکربندی کند. در این رویکرد هیچ مدیریت واحدی وجود نداشته و صرف نظر از اینکه کاربر با چه تجهیزی و چگونه به شبکه متصل میشود، اطلاعات چندانی از خطاهای پیکربندی که در ادامه سبب ایجاد حفرههای امنیتی و به طبع نفوذ مهاجمان به زیرساختهای شبکهای خواهد شد نیز وجود نخواهد داشت. حال میتوان به این نکته نیز اشاره داشت که در صورتی تعداد چنین درخواستهایی بیشتر باشد، چه بار کاری به واحد فناوری اطلاعات (IT) وارد میشود و بر اساس این بار کاری، چه مقدار نفرساعت بر هزینههای سازمانی افزوده خواهد شد.

از سوی دیگر در صورتی که کنترل دسترسی بسیار سختگیرانهتر انجام گیرد و اجازه تغییراتی مانند جابهجایی کاربران در سازمانها داده نشود، مشکلاتی همچون عدم دسترسی به سرویسهایی که فرایندهای روزانه سازمانی با استفاده از آنها انجام میشود برای کاربران به وجود خواهد آمد؛ که این امر صرف نظر از عدم انجام روالهای سازمانی یا فرایندهای مورد نیاز کسبوکار، سبب آسیب دیدن سازمان یا کسبوکار و همچنین ایجاد تنشهای رفتاری فرایندی میان کاربران و کارشناسان واحد فناوری اطلاعات خواهد شد.

رویکردی که در حال حاضر مناسب امنیت شبکههای کامپیوتری است را میتوان با سه ویژگی اصلی معرفی کرد که این ویژگیها عبارتاند از:

- سازگار با تمامی تجهیزات سرتاسر شبکه و دارای امکان کنترل دسترسی براساس Context باشند.

- هوشمندی در کنار امکان یکپارچهسازی با سرویسهای محافظتی در بحث امنیت شبکه و کنترل دسترسی

- سیاستهای مبتنی بر خط مشی و استانداردهای جهانی امنیت

در این رویکرد با استفاده از مزایای آگاهی از Context به صورت کامل و همچنین بهرهگیری از ساختار تقسیمبندی شبکه به صورت نرمافزاری (Software Defined Network یا SDN) سطوح دسترسی را میتوان به صورت کاملا هوشمند در سرتاسر شبکه پیادهسازی کرد. با این رویکرد تمامی دسترسیها به صورت مرکزی، یکبار ایجاد خواهد شد و به صورت لحظهای در سرتاسر شبکه گسترش خواهد یافت. به همین دلیل چنین رویکردی صرف نظر از کاهش بار کاری واحد فناوری اطلاعات (IT) که خود باعث کاهش خطاهای پیکربندی خواهد شد، رعایت استانداردهای امنیتی در بحث امنیت شبکه را نیز سادهتر می کند. استفاده از چنین رویکردی مزایایی همچون موارد زیر را به همراه خواهد داشت:

- تسریع در ایجاد دسترسی مناسب براساس نیازهای کاربران

- افزایش امنیت و توانایی مهار تهدیدات و حفرههای امنیتی

- سادهسازی مدیریت شبکه در بحث کنترل دسترسی

- کاهش زمان و کاهش هزینه

معرفی سیسکو ISE

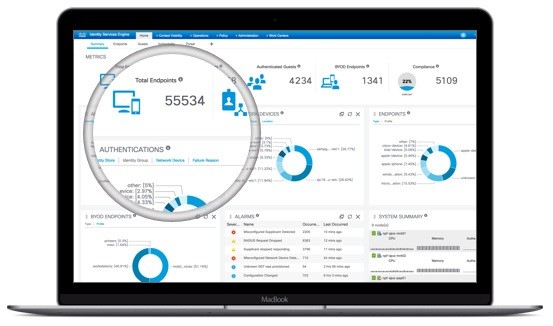

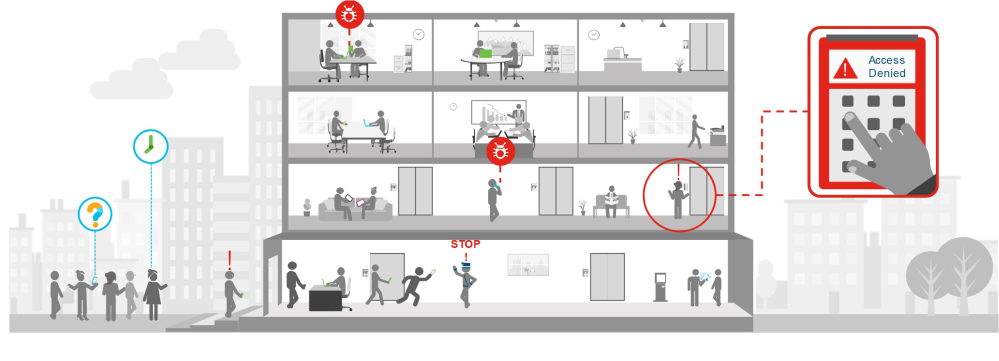

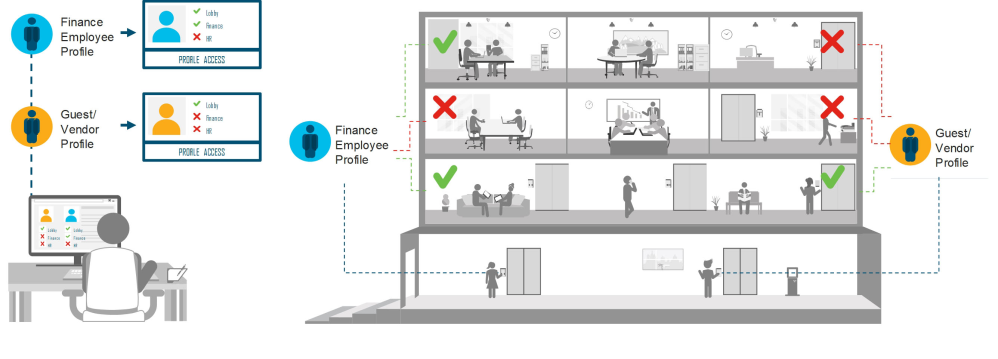

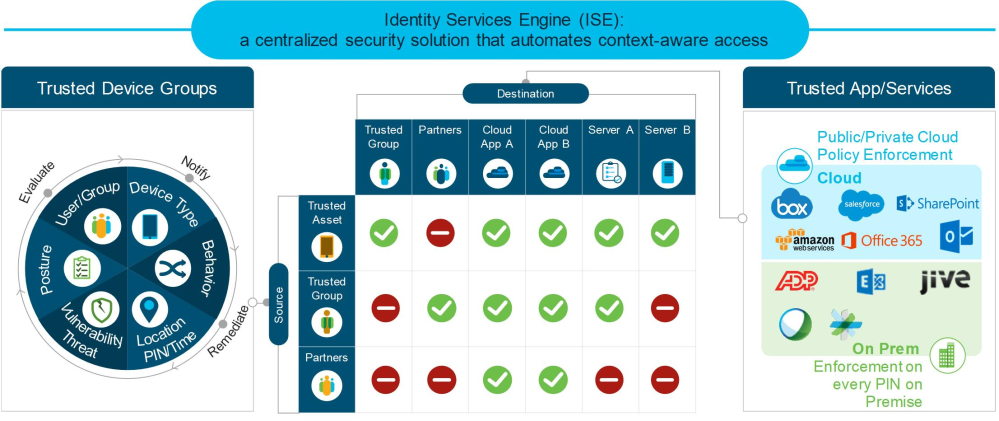

رویکرد جدید پیشنهادی پیرامون راهکارهای کنترل دسترسی و امنیت شبکه نیازمند یک پلتفرم مرکزی خواهد بود. هدف استفاده از این پلتفرم، شناسایی کاربران و اعمال سیاستهای سازمانی به آنها است. پلتفرم موردنیاز همچنین میبایست توانایی جمعآوری Context و استفاده از آن را در اعمال سیاستهای کنترل دسترسی سازمانی داشته باشد.جهت انجام این مهم، شرکت سیسکو پلتفرم (Cisco ISE (Identity Service Engine را معرفی کرده است. حال سوال مهم این است که سیسکو ISE چیست و چگونه عمل میکند؟ سیسکو ISE یک پلتفرم امنیتی است که به صورت مرکزی و خودکار و براساس آگاهی از Context تصمیمگیری میکند که آیا کاربر می تواند به شبکه متصل شود یا خیر و پس از اتصال چه سطح دسترسی خواهد داشت؟در شبکههای امروزی کاربران متفاوتی قصد اتصال به شبکه را جهت انجام امور و فرایندهای روزانه دارند. پلتفرم سیسکو ISE با جمعآوری اطلاعات احراز هویتی و قرار دادن آنها در کنار Context بدست آمده از زیرساخت شبکه و دیگر پلتفرمهای امنیتی، سطح دسترسی کاربر را مشخص میکند. صرف نظر از اینکه کاربر به چه صورت به شبکه متصل شده است از طریق شبکه بیسیم یا از طریق شبکه wired، این سطح دسترسی از زمانی که کاربر به شبکه متصل میشود برای او ایجاد شده و پس از جدا شدنش از میان میرود. حال فرض کنیم که سیستم کاربر در هنگام کار آلوده شود یا در هنگام اتصال به شبکه آلوده باشد. پلتفرم سیسکو ISE با بررسی فرایندهای Posture Assessment میتواند وضعیت سلامتی سیستم کاربر را به صورت دورهای مورد بررسی قرار داده و در صورت تغییر نمره سلامتی کاربر، سطح دسترسی آن را به صورت خودکار محدود یا مسدود سازد. با این امر از گسترش آلودگی به دیگر نقاط شبکه جلوگیری میشود. براساس این عملکرد پلتفرم سیسکو ISE به صورت کاملا هوشمندانه امکان تقسیم بندی نرمافزاری شبکه یا Software Defined Network را برای کارشناسان امنیت فراهم میسازد.

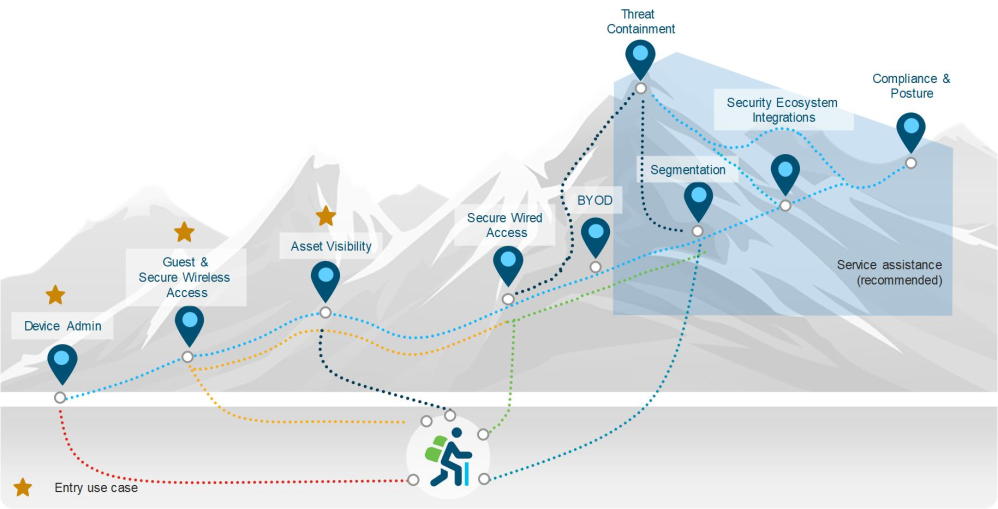

پلتفرم سیسکو ISE یکی از پیشروهای راهکارهای کنترل دسترسی در بحث امنیت شبکه است که امکانات زیر را برای کارشناسان امنیت فراهم آورده است:

گستردگی دید (Network Visibility)

با شناسایی موجودیتهای متصل به شبکه بر اساس نام کاربری، نوع تجهیز مورد استفاده کاربر به عنوان مثال PC، IPad یا لپتاپ و نرم افزارهای مورد استفاده، امکان دفاع در برابر تهدیدات را فراهم می سازد.

افزایش امنیت

با استفاده از کنترل سطح دسترسی و تقسیمبندی نرمافزاری شبکه به صورت segmentation و micro segmentation، امکان کاهش زمان شناسایی تهدیدات و بطبع افزایش سرعت مهار آنها به وجود میآید که همین امر سبب افزایش امنیت شبکه خواهد شد.

اشتراک گذاری

اشتراکگذاری دادههای بدستآمده از احراز هویت کاربر و وضعیت سلامتی تجهیز مورد استفاده وی با دیگر پلتفرمها و سرویسهای امنیت شبکه هوشمندسازی تصمیمات و کاهش زمان شناسایی تهدیدات توسط این پلتفرم صورت میگیرد که با این ساختار میتوان نقص راهکارهای سنتی امنیت که را نیز برطرف ساخت.

پرتال مهمانان

یکی از ویژگیهای دیگر پلتفرم سیسکو ISE امکان ایجاد دسترسی برای مهمانان سازمانها و کسب و کارها است که این امر در راهکارهای مرسوم یا سنتی امنیت شبکه امکان پذیر نبوده و یا در صورت امکان پذیر بودن هزینه نفرساعت بسیاری را برای سازمان و کسب و کار به همراه داشته است. در بسیاری از موارد دیده می شود که مهمانان یا پیمانکاران جهت انجام امور یا ارائه موارد مورد نیاز مدیران سازمان، نیاز به دسترسی به شبکه اینترنت یا منابع دیگر دارند؛ که متاسفانه عدم امکان ایجاد چنین دسترسیهایی سبب کاهش کیفیت و در برخی موارد صرف زمان بیش از انتظار میشود. پلتفرم سیسکو ISE با در نظر گرفتن استاندارهای امنیتی مانند PCIDSS ،HIPAA و FISMA ویژگی با نام پرتال مهمانان یا Guest Portal فراهم ساخته که امکان ایجاد چنین دسترسیهایی را بدون به خطر انداختن امنیت شبکه فراهم ساخته است.

پلتفرم سیسکو ISE امکان ورود مهمانان را با روشهای متفاوت در نظر گرفته است تا صرف نظر از کاهش بار واحد فناوری اطلاعات (IT)، تجربه خوبی از استفاده از شبکه را برای کاربران نیز فراهم سازد. از نمونه اتصال مهمانان در پلتفرم سیسکو ISE میتوان به موارد زیر اشاره کرد:

- ایجاد نام کاربری توسط میزبان

- درخواست ایجاد نام کاربری توسط مهمان به همراه تایید توسط میزبان

- استفاده از APIهای شبکه های اجتماعی

- امکان استفاده از APIهای موجود جهت یکپارچه سازی با سیستمهای سازمانی

شرکت سیسکو (Cisco) امکانات جالبی را نیز درجهت شخصیسازی پرتال مهمانان فراهم ساخته است به گونهای که سازمانها و کسب و کارها میتوانند تمامی نمای پرتال مهمانان را براساس سلیقه و نیاز شخصی طراحی و از آن استفاده کنند.

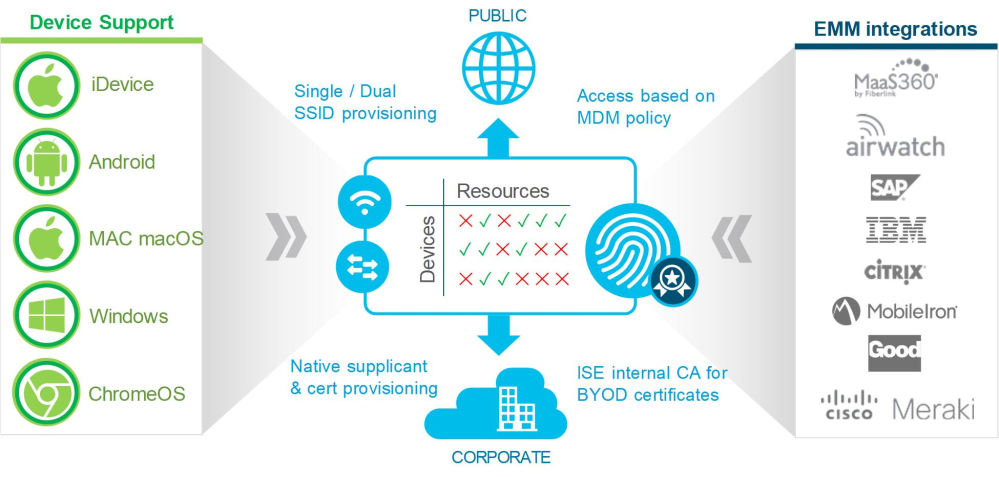

BYOD

در حال حاضر کاربران شبکههای کامپیوتری به راحتی به تجهیزات قابل حمل مانند لپتاپها و تبلتها دسترسی دارند و بسیاری از فعالیتهای روزانه خود را با استفاده از این گجتها انجام میدهند. همچنین بسیاری از آنها مایل هستند که از همین تجهیزات جهت انجام فرایندهای سازمانی استفاده کنند. توجه مدیران به این امر و امکان به انجام رساندن آن، مزایای مناسبی برای سازمان و کاربر به همراه خواهد داشت. از نمونه این مزایا می توان به مواردی همچون کاهش هزینههای تامین و نگهداری رایانههای شخصی برای سازمان و همچنین تجربه خوب برای کاربران در انجام امور و فرایندهای روزانه اشاره کرد.

در راهکارهای مرسوم یا سنتی امنیت شبکه و کنترل دسترسی، ایجاد چنین ساختاری برای کاربران وجود نداشته یا در صورت وجود، سبب صرف زمان زیادی از کارشناسان امنیت سازمان میشد. پلتفرم سیسکو ISE که براساس رویکرد نسل جدید راهکارهای امنیت شبکه ایجاد شده جهت مرتفعسازی این نیاز، راهکار BYOD یا Bring Your Own Device را در دل خود قرار داده است. با استفاده از این راهکار کارشناسان امنیت میتوانند تجهیزات شخصی کاربران را Register کنند و به صورت مداوم از وضعیت سلامتی این تجهیزات آگاهی بدست آورند.

در این صورت نگرانی کارشناسان امنیت از خروج تجهیزات از سازمان و آسیب دیدن یا آلوده شدن آن ها هنگامی که به شبکههای دیگر متصل میشوند از میان برداشته میشود.

در راهکار BYOD کاربران با استفاده از تجهیزات خود که از پیش در پلتفرم سیسکو ISE توسط کارشناسان امنیت یا توسط خود کاربران Register شده است می توانند به شبکه متصل شوند؛ اما پیش از اتصال ISE با استفاده از ساختار Posture Assessment میتواند از وضعیت سلامتی آن، چه از نظر نرم افزاری و چه سخت افزاری، اطمینان حاصل کند و سپس اجازه ورود به شبکه را به آنها دهد.

همچنین باید در نظر داشت که بسیاری از سرویسهای فناوری اطلاعات و همچنین نرم افزارهای مورداستفاده توسط سازمانها و کسب و کارها مانند نرمافزارهای CRM یا حسابداری به سمت رایانشهای ابری در حال حرکت هستند. در این حالت امکان دسترسی به آنها از روی هر سیستمی وجود خواهد داشت. با استفاده از راهکار BYOD موجود بر روی پلتفرم سیسکو ISE، این امکان وجود دارد که کاربران و تجهیزات مجاز به سرویسهای سازمانی و قابل اطمینان متصل شوند.

معماری Zero Trust

اخیرا سازمان NIST، پیشنویسی از یک معماری جامع پیرامون امنیت شبکه (Network Security) منتشر کرده است. این پیشنویس با نام SP 800-207: Zero Trust Architecture (ZTA)، بر روی سایت این سازمان قابل دسترس است. البته شرح این معماری از حوصله این مقاله خارج است، اما دلیل اشاره به این معماری، نیاز یا محوری بودن پلتفرمهای احراز هویت و جمعآوری Context در این معماری است.

شرکت سیسکو (Cisco) با استفاده از راهکار SD-Access، توانسته یک معماری جامع براساس تقسیمبندیهایی حول محور ZTA برای سراسر شبکههای کامپیوتری ایجاد سازد. در این راهکار از یکپارچهسازی پلتفرمهای سیسکو ISE و Duo به عنوان عنصر مرکزی احراز هویت استفاده شده است. با این یکپارچهسازی، امکان احراز هویت تجهیز و کاربر و جمعآوری Context مورد نیاز جهت بررسی سطح دسترسی و ارائه مجوز ورود به شبکه به وجود آمده است. همچنین پلتفرم سیسکو ISE با استفاده از APIهای میانی با پلتفرم DNA Center، که کنترلکننده مرکزی راهکار SD-Access است، امکان تقسیمبندیهای نرمافزاری Fabric محور را به صورت کاملا شناور برای کارشناسان امنیت فراهم ساخته است. البته شرح راهکار SD-Access شرکت سیسکو (Cisco) با توجه به گستردگی آن نیازمند مقالهای جداگانه است، اما اشاره ارتباط پلتفرم سیسکو ISE با راهکار SD-Access و ایجاد شالودهای از معماری Zero Trust در این مقاله میتواند افقهای نیازهای آینده امنیت شبکه را واضحتر سازد.

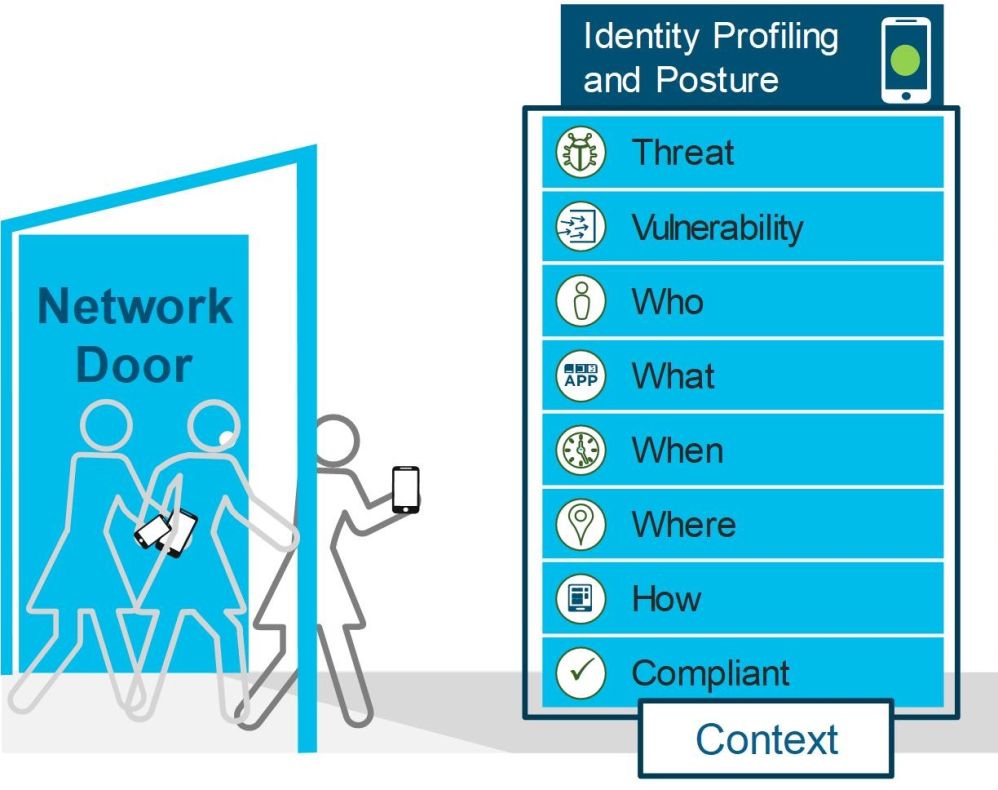

Context چیست؟

در بسیاری از راهکارهای نسل جدید کنترل دسترسی و امنیت شبکه، کلماتی مانند Context یا Contextual به دفعات تکرار شده است. اما سوالی که برای بسیاری از افراد ممکن است به وجود آمده باشد آن است که Context چیست یا به چه مواردی گفته میشود و همچنین چگونه ایجاد میشود؟

ضعفی که راهکارهای گذشته امنیت شبکه داشتند، عدم وجود عناصر مورد نیاز جهت شناسایی بیشتر و Visibility مناسب پیرامون موجودیتهای متصل به زیرساخت شبکه بود. پلتفرم سیسکو ISE با استفاده از سرویسهای متفاوت، این ضعف را در رویکرد جدید امنیت شبکه در مرحله اول پوشش و در طول زمان به تعداد عناصر آن افزوده است. میتوان گفت که Context مجموعه عناصری هستند که جهت شناسایی هرچه بیشتر موجودیتهای متصل به شبکه مورد استفاده قرار میگیرد. به صورت خلاصه این عناصر عبارت اند از:

- چه کسی؟ ( ?Who )

- چگونه؟ ( ?How )

- از کجا؟ ( ?Where )

- با چه تجهیزی؟ ( ?What )

- در چه زمانی؟ ( ?When )

- با چه نرمافزارهایی؟ ( ?Apps )

- با چه نمرهای از سازگاری؟ ( ?Compliant )

- با چه نمرهای از آسیب پذیری؟ ( ?Vulnerabilities )

- با چه تهدیداتی؟ ( ?Threat )

پلتفرم سیسکو ISE با جمعآوری این اطلاعات در لحظه ورود موجودیت یا کاربر به شبکه، امکان تصمیمگیری هوشمند جهت کنترل دسترسی را فراهم ساخته است. از نکات جالب میتوان به این موضوع اشاره کرد که در بسیاری از موارد، Context بدون نیاز به نصب نرم افزار خاص یا Agent بر روی سیستم نهایی کاربر توسط پلتفرم سیسکو ISE جمعآوری میشود.

همچنین مزیت دیگر پلتفرم سیسکو ISE اشتراکگذاری Context بدست آمده با دیگر پلتفرمهای امنیت شبکه به صورت متنی و قابل استفاده توسط آنها است. این امر فاصله میان پلتفرمهای متفاوت امنیت شبکه را کاهش داده و سبب توانمندتر و کارآمدتر شدن هر چه بیشتر سیاستهای سازمانی امنیت شبکه خواهد شد.

صحبتهای جالب

یکی از ویژگیهای بسیار کارامد پلتفرم سیسکو ISE در بحث کنترل دسترسی و امنیت شبکه ساختار Posture Assessment است. این ساختار برای کارشناسان امنیت امکان بررسی سلامتی نرم افزاری و سخت افزاری سیستم نهایی را پیش از ورود به شبکه و همچنین در هنگام اتصال به شبکه فراهم میسازد. در این ساختار موارد زیر امکان بررسی را دارد:

- وجود فایروال بر روی سیستم نهایی و فعال بودن آن

- وجود آنتی ویروس و به روز بودن دیتابیس آن

- بررسی وجود نرم افزار ضد جاسوسی (Spyware) و به روز بودن آن

- وضعیت USBها

- وضعیت به روز بودن سیستم عامل

- وضعیت نرمافزارهای نصب شده بر روی سیستم عامل

- بررسی ساختار Registry

- بررسی عدم وجود فایلها در مسیرهای خاص

- بررسی سرویسهای موجود بر روی سیستم عامل

- و غیره

ساختار Posture Assessment پس از بررسی این موارد، اجازه دسترسی به شبکه را به کاربر خواهد داد. اما در صورتی که هرکدام از این موارد نمره قبولی را بدست نیاورند، پلتفرم سیسکو ISE میتواند به سیستم کاربر اجازه ورود نداده یا آن را به شبکه قرنطینه و محدود شدهای متصل کند و پس از رفع مشکل و دریافت نمره مناسب وارد شبکه شود.

در بسیاری از موارد دیده شده که این ساختار به عنوان راهکارهای Endpoint Security مانند آنتی ویروسها قلمداد میشود. این برداشت نمیتواند مناسب ساختار Posture Assessment باشد و از مواردی که میتوان به عنوان صحت این ادعا بیان کرد آن است که یکی از مواردی که توسط Posture Assessment مورد بررسی قرار میگیرد وجود آنتی ویروس بر روی سیستم نهایی و به روز بودن آن است. صرف نظر از این مورد شرکت سیسکو (Cisco) راهکار Endpoint Security مجزا جهت ایمنسازی سیستمهای نهایی ارائه داشته است. با نگاه کلی میتوان گفت که راهکار کنترل دسترسی و Endpoint Security در تکمیل یکدیگر فعالیت میکنند.

سخن آخر

پلتفرم سیسکو ISE دارای ویژگیهای بسیاری است و همین سبب شده در بسیار از راهکارهای امنیت شبکه به عنوان یکی از عناصر مهم وجود داشته باشد. میتوان به صورت کلی برخی از ویژگیهای اصلی پلتفرم ISE را به شرح موارد زیر اشاره کرد:

- مدیریت و کنترل سطح دسترسی در پیکربندی تجهیزات زیرساختی

- ایجاد دسترسی برای مهمانان

- دید عمیقتر بر روی موجودیتهای متصل به شبکه

- اعمال سیاستها بر اساس تصدیق هویت

- BYOD

- تقسیمبندی نرمافزاری شبکه یا SD Segmentation

- اشتراکگذاری Context

- بررسی Posture و میزان سازگاری سیستم نهایی با سیاستهای امنیتی

- یکپارچهسازی با پلتفرمهای تحلیل تهدیدات و خطر (Threat Analysis)

- یکپارچهسازی با راهکار SD-Access و DNA

دانلودها

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها