4/1

شبکه بدون اعتماد (Zero-Trust Networking) چیست؟

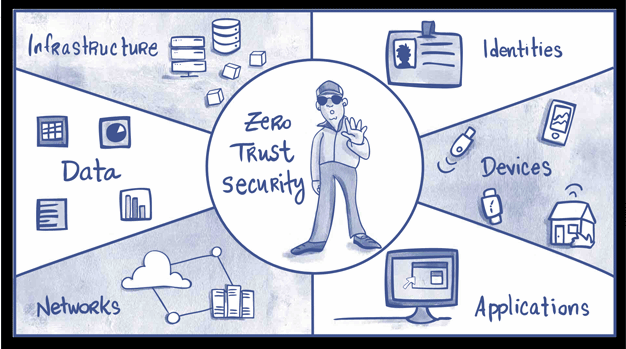

شبکه بدون اعتماد مبتنی بر یک مدل امنیتی است که اعتماد را از طریق احراز هویت مستمر و نظارت بر هر دسترسی به شبکه ایجاد میکند. ZTN با مدل سنتی که در آن فرض میشود همه چیز در یک شبکه شرکتی قابل اعتماد است متفاوت است.

شبکه بدون اعتماد مبتنی بر یک مدل امنیتی است که اعتماد را از طریق احراز هویت مستمر و نظارت بر هر دسترسی به شبکه ایجاد میکند. ZTN با مدل سنتی که در آن فرض میشود همه چیز در یک شبکه شرکتی قابل اعتماد است متفاوت است.

مزایای شبکه بدون اعتماد Zero-Trust Networking چیست؟

مزایای شبکه بدون اعتماد عبارتند از:

- امنیت بیشتر: منشاء حملات معمولاً دور از هدف مورد نظر، مانند یک شبکه شرکتی، میباشد. همچنین مهاجمان اغلب از دسترسی کاربران تأیید شده در داخل شبکه برای دسترسی به هدف استفاده میکنند.

- توانایی مدیریت زیرساخت های پراکنده: امروزه زیرساخت شبکهها پیچیدهتر و پراکندهتر شده است و داده ها، برنامه ها، و داراییها در بسیاری از محیط های ابری و ترکیبی پراکنده شدهاند. همچنین کاربران از مکانهای مختلفی کار میکنند و این مورد ایجاد یک خط دفاعی خوب و قابل دفاع را دشوارتر میکند. درواقع تنها ایمن کردن خطوط دفاعی و ورودی یک رویکرد قدیمی است و راهحلی نامناسب برای این چالش پیچیده، که در هر شرکت متفاوت است، به حساب میآید.

- رویکردی سادهتر به امنیت: از لحاظ تاریخی، سازمانها راهحلهای امنیتی را برای مسدود کردن مهاجمان لایهبندی کردهاند. با گذشت زمان، این کار میتواند شکافهای امنیتی برای استفادهی مهاجمان ایجاد کند. با شبکه بدون اعتماد، امنیت یکپارچه است و در سراسر شبکهها به خوبی یکپارچهسازی میشود.

یک شبکه بدون اعتماد Zero-Trust Networking چگونه کار میکند؟

- فلسفه پشت شبکههای بدون اعتماد Zero-Trust Networking عبارت «هرگز اعتماد نکن، همیشه تأیید کن» است. به طور سنتی، محیطهای شبکهها تنها با تأیید هویت کاربر هنگام اولین ورود ایمن میشدند. با مدل بدون اعتماد، شبکهها حول «ریز محیطها» ساخته میشوند، که هر کدام نیازمند احراز هویت خاص خود است.

- ریز محیطها داراییهایی خاص مانند دادهها، برنامهها، و خدمات را احاطه میکنند. از طریق دروازههای بخشبندی (Segmentation Gateway)، احراز هویت نه تنها با استفاده از هویت کاربر، بلکه با پارامترهایی مانند دستگاه، مکان، زمان، فعالیتهای اخیر، و شرح درخواست انجام میشود. این نوع احراز هویت پیچیده ایمنتر است و میتواند در پس زمینه به صورت انفعالی انجام شود.

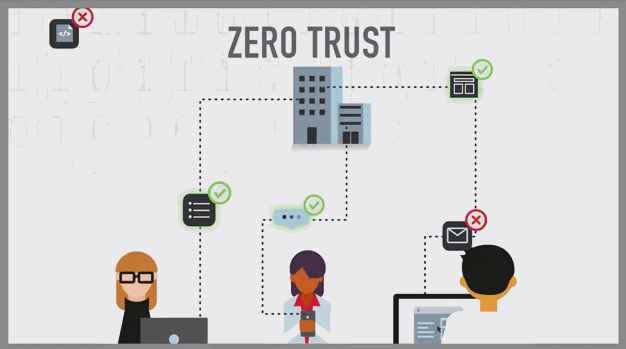

- قوانین احراز هویتی که به شکلی محدود تعریف شدهاند شبکهها را از کاربران غیرمجاز محافظت می کند. آنها همچنین به کاربران تایید شده فقط امتیازات خاصی را که نیاز فوری به آنها دارند اعطا میکنند. این فرآیند کمک میکند تا حتی اگر مهاجمان وارد شوند، نتوانند آزادانه در محیط شبکه حرکت کنند.

نحوه ایجاد یک شبکه بدون اعتماد Zero-Trust Networking

یک شبکه بدون اعتماد کمتر به سخت افزارهای خاص متکی است و بیشتر از رویکردهای جدید امنیتی بهره میبرد. با استفاده از فرآیند زیر میتواند از این رویکردها در زیرساختهای موجود استفاده کرد:

داراییها را شناسایی کنید

فهرستی از داراییها تهیه کنید و میزان ارزش و آسیبپذیری آنها را ارزیابی کنید. برخی از این داراییها میتوانند داراییهای شرکتی مانند دادههای اختصاصی و مالکیت معنوی باشند.

دستگاهها و کاربران را تأیید کنید

نفوذ به شبکه اغلب از طریق دستگاههای جعلی آغاز میشود. برای بدون اعتماد نگه داشتن شبکه، دستگاهها و کاربران باید ثابت کنند که فرد یا چیزی هستند که ادعای آن را میکنند. این راستیآزمایی را میتوان از طریق احراز هویت چندعاملی برای کاربران، تراشههای تعبیهشده در دستگاهها، و تجزیه و تحلیل رفتار دستگاههای اینترنت اشیاء (IoT) متصل شده، انجام داد.

نقشهای از فرآیند کاری داشته باشید

تعریف کنید که چه کسی به داراییها دسترسی دارد، چه زمانی باید به آنها دسترسی داشته باشد، و چگونه و چرا باید به آنها دسترسی پیدا کند. سعی کنید تعریف این موارد را بخشی از فرآیند عادی کسب و کار خود کنید.

قوانین را تعریف و خودکارسازی کنید

از نتایج ارزیابی برای تعریف قوانین و خطمشیهایی برای احراز اطلاعات، از جمله متادیتاهایی (metadata) مانند دستگاه، مکان، مبدا، و زمان، و همچنین دادههای متنی مانند فعالیت اخیر و احراز هویت چند عاملی (MFA) استفاده کنید. این فرآیندها را با فایروالهایی که این ویژگیها را بررسی می کنند، خودکار کنید.

تست، نظارت و نگهداری کنید

یک رویکرد بدون اعتماد، همانند مدلسازی تهدید، نیاز به آزمایش دارد. باید اطمینان حاصل شود که تأثیر آن بر میزان بهرهوری تا حد ممکن است پایین است و میتواند تهدیدات امنیتی فرضی را خنثی کند. پس از استقرار، تیمهای امنیتی باید رفتار دستگاه را به طور مداوم بررسی کنند تا ناهنجاریهایی که نشاندهنده نفوذهای جدید است را شناسایی کنند و به طور فعال سیاستهای و قوانین را برای مسدود کردن مهاجمان تغییر دهند.

اصطلاحات شبکه بدون اعتماد Zero-Trust Networking

Protect Surface

سطح حفاظت به هر دارایی که نیاز به محافظت دارد اشاره میکند.

Segmentation Gateway

بخشبندی (segmentation) به معنی سازماندهی و مرتب کردن مجدد یک سطح محافظتی بزرگتر است. به عنوان مثال، تقسیم کل شبکه به سطوح حفاظت کوچکتری که بر اساس ارزش، استفاده، ترافیک، فرآیند کار و عوامل دیگر تعریف شدهاند. دروازه بخشبندی در واقع یک فایروال است که از بخش خاصی در یک شبکه بزرگتر محافظت میکند.

ریزبخش یا میکروسگمنت (Micro-segment)

میکروسگمنت یک بخش کوچکتر و ایمن در یک شبکه بزرگتر است که توسط یک ریزمحیط محافظت میشود. از میکروسگمنت ها میتوان برای اعمال کنترل دسترسی به شکلی دانهای استفاده کرد.

فایروال لایه 7 (Layer 7 Firewall)

فایروال لایه 7 نسل جدیدی از فایروال است که میتواند محتویات بستهها را بررسی کند تا از محتویات بیشتری برای تعریف معیارهای احراز هویت استفاده کند.

احراز هویت چند عاملی (Multi-factor Authentication - MFA)

احراز هویت چند عاملی یک اصل مهم در شبکههای بدون اعتماد Zero-Trust Networking است. تقریباً تمام احراز هویتهای بدون اعتماد چند عاملی هستند، یعنی احراز هویت به چندین اطلاعات یا ویژگی نیاز دارد تا امکان دسترسی به منابع شبکه را فراهم کند.

احراز هویت پیامکی (SMS Authentication)

احراز هویت پیامکی محبوبترین عامل اضافی است که امروزه به احراز هویت کاربر اضافه شده است. این مورد به طور گسترده در تجارت الکترونیک و توسط سرویسّهای رسانههای اجتماعی استفاده میشود. در احراز هویت پیامکی، کاربران کدهای مورد نیاز برای احراز هویت خود به شبکه یا سرویس را از طریق پیامک دریافت میکنند.

دسترسی با حداقل امتیاز (Least Privilege Access)

دسترسی با حداقل امتیاز یعنی محدود کردن امتیازها و میزان دسترسی کاربران (حتی کاربران قابل اعتماد) تنها به برنامهها، خدمات، و دادههایی که نیاز فوری به آنها دارند.

شبکه تعریف شده توسط نرمافزار (Software-defined Network)

در یک محیط بدون اعتماد، امنیت به طور پیش فرض از طریق قوانین و سیاستهایی که توسط نرم افزار نوشته و پیادهسازی شده است، تامین میشود. عناصر یک محیط بدون اعتماد، یعنی بخشها و محیطهایی که جزء محیطی بزرگتر هستند، خود توسط نرم افزار تعریف میشوند.

مشابه زیرساختهای تعریف شده توسط نرمافزار، قوانین امنیتی تعریف شده توسط نرمافزار اجازه کنترل بیشتر، دید بهتر، و فرصتهای بیشتر برای خودکارسازی میدهند.

Granular Enforcement

Granular Enforcement اصطلاح دیگری است برای آنچه شبکهی بدون اعتماد Zero-Trust Networking انجام میدهد: احراز هویت برای اقدامات بسیار خاص.

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها