4.5/2

معرفی پلتفرم Cisco Stealthwatch | سیسکو Stealthwatch

پلتفرم Cisco Stealthwatch چیست؟ سیسکو Stealthwatch نوآوری بزرگی را در جهت شناسایی و مقابله با تهدیدات دنیای شبکه پایهگذاری کرده است و میتواند ضعف وسعت دید و شناسایی تجهیزات کنترلی موجود در ساختار شبکه را پوشش داده و همچنین در تسریع پاسخگویی به حملات و تهدیدات، کمک فراوانی به کارشناسان امنیت دهد.

رایگان

ویدئو ها

پلتفرم سیسکو Stealthwatch چیست؟

شرکت Lancop در سال 2000 تاسیس و رفته رفته به یکی از رهبران تولید راهکارهای ترکیبی هوش امنیت و visibility در شبکه تبدیل شد. این شرکت با استفاده از راهکارهای خود، محافظت شبکههای تجاری در برابر حملات روز دنیای سایبری را فراهم ساخت. پلتفرم پرچمدار این شرکت با نام Stealthwatch بوده؛ که از سال 2015 توسط شرکت سیسکو (Cisco) خریداری شده و با نام Cisco Stealthwatch شناخته میشود. البته این دو شرکت پیش از این نیز همکاری نزدیکی با یکدیگر داشتند که این امر سبب یکپارچهسازی هرچه بیشتر بر روی محصولات دو شرکت شد.

رمزنگاری یکی از اصول در مباحث امنیت است؛ اما همانطور که شما جهت محافظت و حفظ محرمانگی، دادههای خود را رمزنگاری میکنید، مهاجمین نیز جهت فرار از شناسایی شدن بدافزارهای خود توسط تجهیزات امنیتی شبکه، آنها را به صورت رمزنگاری شده ارسال میکنند. براساس گزارشات شرکت NSS در حدود 75% از جریانهای دادههای شبکهای در سال 2019 به صورت رمزنگاری بوده و همچنین براساس گزارشات شرکت Gartner حدود 70% از حملات سایبری در این سال براساس ترافیک رمزنگاری بوده است. در سال 2016 محققین امنیتی شرکت سیسکو دریافتند که بدافزارها ردپاهای قابل شناسایی را حتی در حالت رمزنگاری شده از خود به جای میگذارند. با توجه به تواناییهای تحلیلی و visibility در شبکه پلتفرم سیسکو Stealthwatch، این محققین توانستند فناوری جدیدی را به نام Encrypted Traffic Analytics ایجاد کنند که بسیار در جهت شناسایی تهدیدات کمک میکند. با استفاده از توانایی تحلیلی افزوده این پلتفرم در کنار فناوری Machine Learning، پلتفرم سیسکو Stealthwatch توانایی بیشتری را جهت شناسایی تهدیدات و ایجاد الگوی رفتارهای غیرطبیعی بدست آورده است.

همچنین این پلتفرم میتواند با متصل شدن به ساختار هوش تهدید شرکت سیسکو که با نام Talos معرفی میشود، دیگر الگوهای رفتاری بدافزارها را بدست آورده و براساس آنها پیش از رخ دادن مشکل، تهدیدات محیط داخلی شبکه را بررسی و موارد شناسایی شده را اعلام کند. همچنین این ساختار به دلیل عدم رمزگشایی ترافیک عبوری صرف نظر از سرعت بیشتر در شناسایی و عدم نیاز به منابع سختافزاری زیاد، محرمانگی اطلاعات عبوری را حفظ میکند.

سیسکو Stealthwatch چگونه عمل میکند؟

هنگامی که پیرامون امنیت شبکه صبحت به میان میآید، بسیاری از افراد در مورد ابزارها و کنترل کنندههایی که امکان قرار دادن آنها در شبکه وجود دارد فکر میکنند؛ که به صورت عمومی این موارد عبارتاند از:

- فایروالها

- سیستمهای تشخیص و پیشگیری از نفوذ ( IDS/IPS )

- لیستهای کنترلی ( ACLs )

- سرویسهای کنترل ورود به شبکه ( NAC )

- آنتی ویروسها

- SIEM ها

با توجه به اینکه این ابزار دارای تواناییهای امنیتی مناسبند اما مواردی وجود دارد که این ابزار از شناسایی آنها ناتوان هستند. جهت اینکه بتوان بخشهایی از شبکه و زیرساختهای امنیتی که تجهیزات یاد شده در آنها ضعف دارند را بهتر شناسایی کنیم، میتوانیم از پرسشهای زیر استفاده کنیم. این پرسشها بخشی از مشکلات عمده کارشناسان امنیت را شامل میشود:

- اگر کاربری در داخل شبکه نرمافزارهای بررسی و شناسایی شبکه مانند Ping Sweep را در داخل Subnet خود راهاندازی کند، چگونه امکان شناسایی آن را داریم؟

- اگر کاربری حمله DDoS را در داخل شبکه و با استفاده از ترافیکهای سالم بر روی سرور انجام دهد، آیا امکان شناسایی آن برای شما وجود دارد؟

- اگر کاربری اجازه دسترسی به سروری که دارای اطلاعات خصوصی سازمان یا کسب و کار است را داشته باشد و به صورت عمومی هر روز 10M از این اطلاعات را دانلود یا بارگذاری کند، به صورت ناگهانی روزی 100G اطلاعات را دانلود کند، چگونه شما متوجه خواهید شد که این کاربر رفتاری خارج از رفتار نرمال، انجام داده است؟ چگونه نشت اطلاعات پیرامون این وضعیت را متوجه و آن را رفع خواهید کرد؟

- اگر کاربری لپتاپ کاری خود را به منزل برده و این لپتاپ در هنگام کار در خارج از سازمان Worm دریافت کرده باشد؛ روز بعد هنگامی که کاربر به شبکه متصل شود Worm شروع به گسترش در شبکه خواهد کرد. اگر Signature و الگوی رفتار این Worm پیش از این شناسایی نشده باشد، چگونه شما امکان شناسایی Worm و سیستمهایی که مصموم شدهاند را خواهید داشت؟

- اگر کاربری در حال دزدی اطلاعات و ارسال آنها به خارج از شبکه باشد؛ و جهت اینکه این ترافیک ارسالی به خارج از شبکه، قانونی جلوه کند از Tunnel بر روی پروتکلها یا پورتهای متفاوت و قانونی مانند پورت UDP/53 استفاده کند، چگونه شما متوجه خواهید شد؟

- چگونه وجود تهدید بدافزار در شبکه خود را بررسی میکنید؟

- چگونه جریان ترافیکی داخل شبکه را بررسی میکنید اگر تنها المان موجود برای شناسایی و تفکیک جریانها نام کاربری باشد؟

- در حال حاضر چگونه تهدیدات داخلی شبکه خود را بررسی یا شناسایی میکنید؟

- اگر در حال حاضر حمله به ساختار شبکهای شما انجام شود چه اطلاعاتی را جهت بررسی یا Forensic در اختیار دارید؟

زمانی که شما در مورد تهدیدات امنیتی به این صورت فکر کنید، به این نتیجه میرسید که نیاز به پلتفرم یا سرویسی است که بتواند الگوی رفتاری جریانهای ترافیکی را ایجاد کند، رفتار جریان دادهها را به صورت لحظهای مورد بررسی قرار دهد، اطلاعات بدست آمده را برای زمان طولانی ذخیره و در صورت شناسایی رفتار غیرطبیعی (Anomaly) فورا اعلام کند و در برخی موارد عملی را جهت پیشگیری از گسترش یا مسدودسازی آن انجام دهد. در این نقطه پلتفرم سیسکو Stealthwatch خودنمایی میکند. این پلتفرم میتواند ضعف وسعت دید و شناسایی (Visibility and Detection) تجهیزات کنترلی که در ساختار شبکه قرار گرفتهاند را پوشش داده و همچنین در تسریع پاسخگویی به حملات و تهدیدات، کمک فراوانی به کارشناسان امنیت دهد.

سیستم سیسکو Stealthwatch با استفاده از NetFlow ،IPFIX و انواع دیگر پروتکلهای سنجش جریانهای دادهای و ترافیکی شبکه، میتواند محدوده وسیعی از حملات و تهدیدات مانند ATPها، DDoS، حملات روز صفرم و دیگر بدافزارها را شناسایی کند. در حقیقت پلتفرم سیسکو Stealthwatch نوآوری بزرگی را در جهت شناسایی و مقابله با تهدیدات دنیای شبکه پایهگذاری کرد؛ این پلتفرم به شما کمک میکند تا تمامی Hostهای متصل به شبکه را شناسایی، تمامی صحبتهای میانشان را رکورد و آماری از وضعیت نرمال شبکه ایجاد کنید؛ همچنین این پلتفرم هرگونه تغییرات در شبکه را به شما اطلاع داده و برای شما توانایی پاسخگویی سریع به تهدیدات را فراهم میسازد.

پلتفرم سیسکو Stealthwatch اطلاعاتی که به آن telemetry نیز گفته میشود را از تمامی شبکه جمعآوری میکند و سپس رفتار و ارتباط آنها را مورد بررسی قرار میدهد. با این روش لاگ رخدادها و دادهها ذخیره میشود؛ که این امر یکی از ابزارهای مناسب جهت Forensic را در اختیار کارشناسان امنیت قرار میدهد.

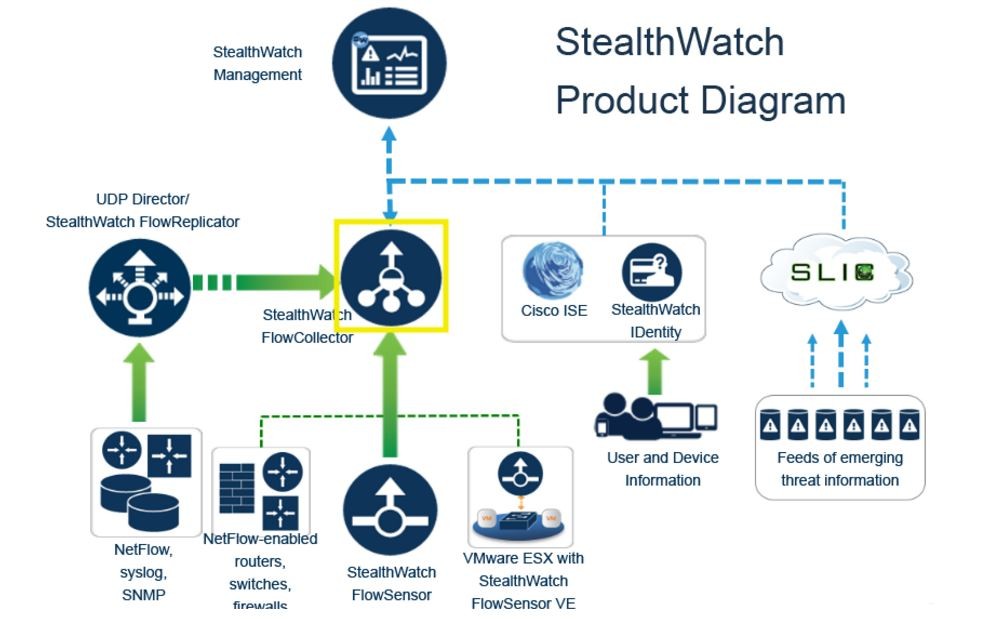

اجزای سیسکو Stealthwatch

با توجه به اینکه پلتفرم سیسکو StealthWatch نیاز به جمعآوری دادههای مورد نیاز از سراسر شبکه دارد و این دادهها جهت جمعآوری انواع گوناگونی دارند، این پلتفرم نیاز به اجزای مختلفی جهت جمعآوری و یکسانسازی دادههای مورد نیاز دارد. این دیاگرام یک طراحی کلان از پلتفرم سیسکو Stealthwatch را به همراه اجزای آن نمایش داده است.

جهت راهاندازی ساختار سیسکو Stealthwatch حداقل اجزای مورد نیاز Stealthwatch Management Console و Flow Collector است.

(Stealthwatch Management Console (SMC

پلتفرم Stealthwatch Management Console جهت مدیریت، بررسی وضعیت، شناسایی و انجام عملیات بر روی دادههای جمعآوری شده توسط سنسورهای قرار گرفته در شبکه مورد استفاده قرار میگیرد. SMC میتواند به صورت یک ماشین مجازی و یا فیزیکی راهاندازی شود و قابلیت مدیریت تمامی ساختار و همچنین امکان یکپارچهسازی با دیگر پلتفرمها را از طریق یک پنجره یا مرکز کنترل برای ما فراهم میسازد. یکی از وظایف مهم SMC جلوگیری از نمایش تکراری اطلاعات است. با توجه به آنکه در ساختار سیسکو Stealthwatch سنسورهای مختلفی اطلاعات را از سراسر شبکه جمعآوری کرده و برای مرکز کنترل ارسال میکند و همچنین جریان ترافیکی در طول مسیر حرکت خود از چندین سنسور عبور میکند، احتمال وجود لاگ تکراری بسیار زیاد است. SMC وظیفه جلوگیری از این رویداد را با استفاده از روشهای Deduplication دارد. این پلتفرم لاگهای تکراری را حذف نمیکند و تنها از نمایش تکراری آنها جلوگیری میکند. SMC میتواند اطلاعات موردنیاز خود را از اجزای مختلفی مانند Flow Collectorها، فایروالها، پروکسیهای وب، IDS/IPSها، و سیستمهای NAC جمعآوری کند. به صورت کلی SMC موارد زیر را انجام میدهد:

- مدیریت دادهها

- مختصاتدهی دادهها

- پیکربندی دادهها

- چیدمان قرارگیری دادهها برای تمامی تجهیزات Stealthwatch

- عمیق شدن در رفتار غیرمعمول بر روی رکورد خاص

و همچنین SMC میتواند ویژگیهای زیر را جهت استفاده کارشناسان امنیت فراهم سازد:

- رهگیری کاربران

- تحلیل ریشه مشکل در عیبیابی

- ارتباط دهی Flowهای جمعآوری شده

- NAT Stitching

- ایجاد داشبوردهای مورد نیاز

- ایجاد گزارشات مورد نیاز

- مسدودسازی یا محدودسازی

- گزارشاتی براساس Top Nها

- تجزیه ترکیب ترافیک

- تصویرسازی پیشرفته جریان ترافیک

- مانیتورینگهای جریانهای داخلی و خارجی

- تصویرسازی انتشار Wormها

Flow Collector

این جز از راهکار Stealthwatch وظیفه جمعآوری و تحلیل دادهها از زیرساخت شبکه موجود جهت تکمیل تصویری از تمامی رخدادهای محیط را برعهده دارد. Flow Collector که آن را به اختصار SFC نیز مینامند به دو صورت مجازی و فیزیکی قابل پیادهسازی است. برخی از ویژگیهای Flow Collector عبارت است از:

- ایجاد baseline برای تمامی ترافیکهای IP

- شناسایی Anomaly در جریان ترافیک

- شناسایی Anomaly در لایه 7

- شناسایی اشتراکگذاری فایل میان کاربران نهایی

- پروفایلسازی براساس Host و سرویس

- اولیتبندی

- شناسایی سیستمعاملهای مورد استفاده

- پشتبانی از شناسایی ترافیک براساس Applicationها

- پشتیبانی از شناسایی نرمافزارهای شخصیسازی شده

- شناسایی تکرار Flowها

- مانیتورینگ محیطهای مجازی

- رهگیری گروهی و ارائه گزارش

- بررسی پهنای باند مورد استفاده و ارائه گزارش

- مانیتورینگ کیفیت سرویس (QoS)

- بررسی توان عملیاتی در سطح Packet

- ایجاد اعلان براساس میزان مصرف Interface

- شناسایی دسترسی Hostهای غیرمجاز

- شناسایی دسترسی Web Serverهای غیرمجاز

- شناسایی عدم پیکربندی صحیح فایروالها

- شناسایی Worm

- شناسایی Botnet

- شناسایی DoS و DDoS ( براساس SYN ،ICMP یا UDP Flood )

- شناسایی حملات Fragmentation

- شناسایی انجام Scan در شبکه جهت جمع آوری اطلاعات (Recognition)

- شناسایی جابهجایی فایلهای حجیم

(Flow Sensor (FS

Flow Sensor وظیفه جمعآوری دادهها را با جزییات بیشتر از تجهیزاتی که امکان ارسال Flow را دارند، برعهده دارد. این پلتفرم میتواند بستههای داده را براساس Application ID ،Packet Header ،URL data و زمان پاسخگویی شبکه یا سرور مانیتور کند. همچنین این پلتفرم میتواند دادهها را از تجهیزاتی که امکان ارسال Flow را به تنهایی ندارند جمعآوری کرده و براساس استاندارد موجود آن را برای Flow Collector ارسال کند. در مجموع Flow Sensor وظایف زیر را برای ما انجام میدهد:

- شناسایی نرمافزارها و پروتکلها صرف نظر از اینکه چگونه ارسال میشوند:

- Plain text

- Advanced encryption

- Obfuscation techniques

- جمعآوری متریکهایی در سطح Header بستههایی مانند HTTP/HTTPS و Payload آنها

- توانایی ایجاد NetFlow در محیطهایی که امکان ارسال NetFlow را ندارند.

UDP Director

UDP Director یک تجهیز فیزیکی با توان عملیاتی بسیار بالا است؛ که وظیفه دریافت اطلاعات Flowها و لاگها را از چندین محل مختلف دارد. این تجهیز پس از جمعآوری دادهها میتواند آنها را در یک قالب واحد به یک یا چند مقصد متفاوت ارسال کند. به عنوان مثال شما نیاز دارید که دادههای NetFlow را به سمت LiveAction ،Stealthwatch ،SolarWinds و Prime Infrastructure ارسال کنید؛ در این حالت شما میتوانید چهار Exporter روی هر تجهیز زیرساختی تعریف نموده و با این ساختار پهنای باند و منابع زیادی از تجهیز و شبکه را مصرف کنید یا اینکه با استفاده از UDP Director یکبار دادهها را جمعآوری و به هرتعداد مقصد که نیاز دارید ارسال کنید. به صورت خلاصه UDP Director میتواند فرایندهای زیر را برای شما انجام دهد:

- سادهسازی جمعآوری دادههای شبکهای و امنیتی

- کاهش نقاط ضریب خطا (Single Point Of Failure) روی شبکه

- ایجاد یک نقطه مرکزی جهت ارسال تمامی دادههای UDP روی شبکه مانند NetFlow ،SNMP و Syslog

- کاهش ازدحام در شبکه جهت بهینهسازی توان عملیاتی آن

(Stealthwatch Labs Intelligence Center (SLIC

این ویژگی یک لایسنس است که میتواند امکان اتصال به هوش تهدیدی که وظیفه جمعآوری اطلاعات تهدیدات و حملات از سراسر دنیا را برعهده دارد، را برای راهکار Stealthwatch فراهم سازد. این ویژگی یک لایه امنیتی بیشتر را جهت محافظت از داراییهای سازمانی در برابر Botnetها، CnCها و حملات پیچیده دیگر فراهم میسازد. به عبارت دیگر میتوان به آن به صورت یک Feed نگاه کرد که به صورت لحظهای در حال به روزرسانی است. این آگاهی از الگوهای رفتاری دیگر تهدیدات سبب میشود تا کارشناسان امنیت پیش از رویداد خطر، پتانسیلهای آن را شناسایی و این تهدیدات را از میان بردارند.

ProxyWatch

این ویژگی نیز یک لایسنس بوده و زمانی مورد نیاز است که شما در داخل شبکه خود از ساختار Proxy استفاده میکنید. در این ساختار تمامی Hostها و کاربران درخواستهای خود را با آدرسهای مختلف به سمت Proxy Server ارسال کرده و در نهایت Proxy Server وظیفه ارسال این درخواستها را با آدرس خود دارد. این ویژگی بسیار شبیه به NAT Stitching بوده و برای درخواستهای Proxy مورد استفاده قرار میگیرد. این ویژگی امکان مرتبط سازی درخواستها قبل و بعد از Proxy Server را ایجاد میکند؛ که در صورت عدم ایجاد این مرتبط سازی بخشی از رکوردها ناقص بوده و امکان تصمیمگیری و رهگیری برای آنها فراهم نخواهد بود. به صورت کلی این لایسنس موارد زیر را برای ما فراهم میسازد:

- افزایش visibility در بخشهایی از شبکه که نیاز به تغییر آدرس وجود دارد.

- اضافه نمودن Contextهای بیشتر پیرامون نقاط نهایی شبکه

- رهگیری Flowها از مبدا اصلی تا مقصد نهایی

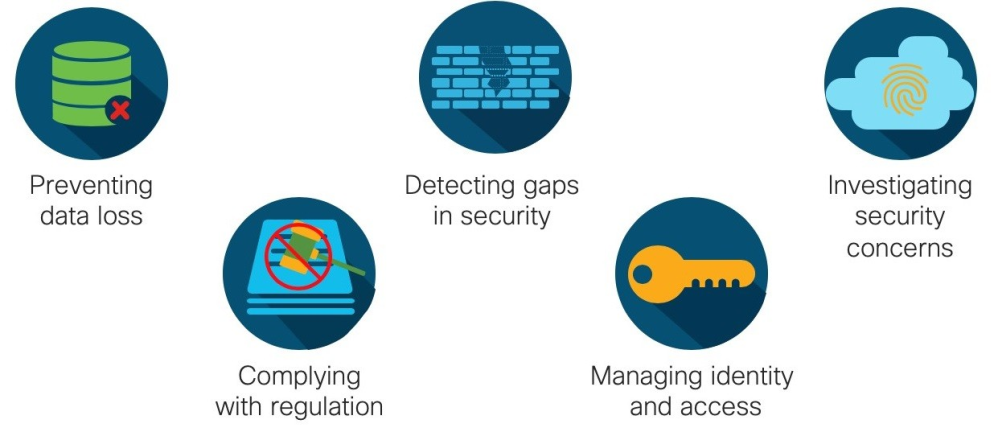

مزایای استفاده از سیسکو Stealthwatch

ویژگی که در آن پلتفرم سیسکو Stealthwatch میتواند سرویسهای امنیتی دیگر را به چالش بکشد و شکست دهد، بخش visibility و میزان عمق آن در شبکه و رایانشهای ابری است. با استفاده از این فناوری، سطح visibility بر روی جریانهای ترافیکی شبکه و رایانش ابری بسیار افزایش یافته و همچنین شما در کمتر از یک دقیقه میتوانید وضعیت، رفتار و چگونگی عبور دادهها را بررسی کنید. با توجه به پیشرفت زمان و استفاده روزافزون از ساختارهای شبکهای، تجهیزات بسیاری به شبکه داخلی یا شبکه رایانش ابری شما متصل خواهد شد که شناسایی تک تک این تجهیزات به روشهای سنتی غیرممکن است، به همین علت این پلتفرم یک ابزار بسیار مناسب بوده که میتواند شبکه سازمان و کسب و کار شما را به بالاترین سطح از امنیت برساند. از مزایای و ارزشهای افزوده این ساختار میتوان به صورت خلاصه به موارد زیر اشاره کرد:

- یکپارچهسازی با پلتفرم Cisco Identity Service Engine) ISE) که امکان جمعآوری اطلاعات پیرامون Endpointها، کاربرانی که از آنها استفاده میکنند و همچنین امکان مسدود سازی آنها در صورت انجام رفتار غیرطبیعی

- امکان ایجاد visibility بر روی تمامی ارتباطات شبکهای، شامل جریانهای شرق/غرب و شمال/جنوب

- سادهسازی بسیار مناسب در تقسیمبندی شبکه، مانیتورینگ توان عملیاتی و محاسبه ظرفیت شبکه

- هدایت تحلیلهای امنیتی پیشرفته و بدست آوردن اطلاعات بسیار عمیق از دادههای عبوری جهت شناسایی رفتارهای طبیعی و غیرطبیعی

- تسریع و بهبود در روند شناسایی تهدیدات، Forensic و پاسخگویی به Incidentها در سراسر زیرساخت شبکه و حتی بر روی جریانهای ترافیکی رمزنگاری شده

- ایجاد اطمینان از سازگاری تجهیزات و سرویسدهندههای موجود در شبکه با سیاستهای امنیتی سازمانی

- ایجاد امکان بررسی Forensic به صورت کاملا عمیق به همراه تاریخچه کاملی از جریانهای ترافیکی

- شناسایی تهدیدات داخلی با جمعآوری اطلاعات متنی از داخل شبکههای رایانش ابری

دانلودها

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها