4/1

معرفی پلتفرم Cisco WSA یا Web Security Appliance

در این مقاله به معرفی پلتفرم Cisco WSA یا Cisco Web Security Appliance که یکی از راهکارهای پرطرفدار در جهت افزایش کنترل بر روی ترافیک های وب است پرداخته شده است. سیسکو WSA امکان یکپارچه سازی با پلتفرم های گوناگونی را دارد که در این میان می توان به پلتفرم سیسکو ISE اشاره نمود.

معرفی پلتفرم سیسکو Web Security Gateway شرکت Cisco

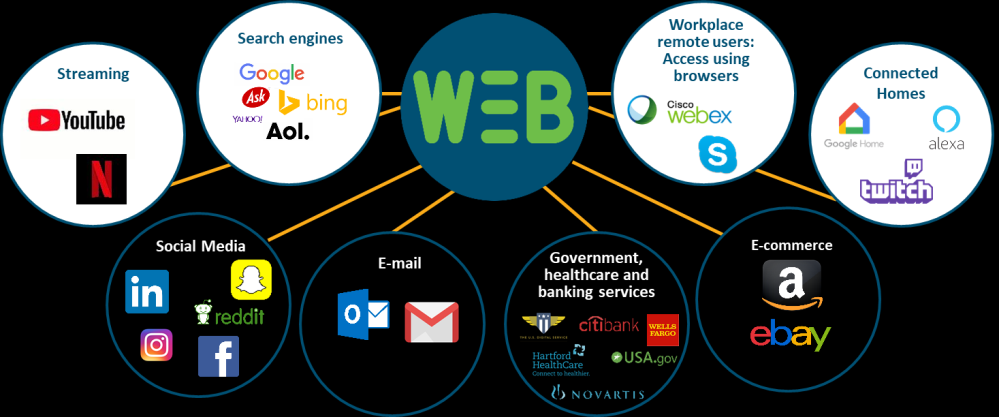

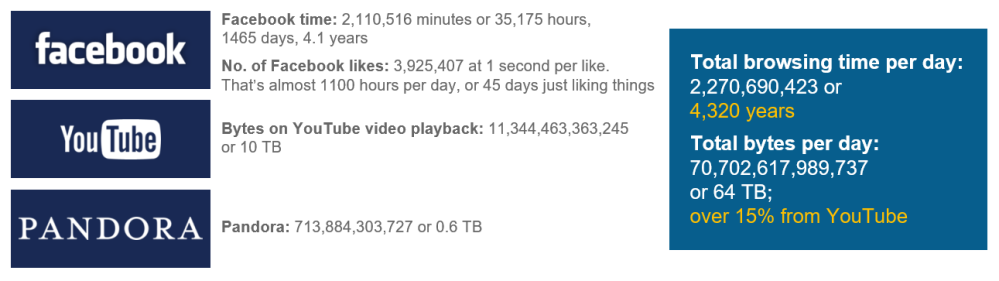

استفاده از اینترنت در گذشته بیشتر پیرامون جست وجو، جمعآوری مطالب و ارسال نامه الکترونیکی یا همان ایمیل خلاصه شده بود؛ اما در حال حاضر استفاده از اینترنت تفاوتهای بسیاری با گذشته دارد. امروزه افراد جهت خرید، ملاقات، سرگرمی و مکاتبات اداری و رسمی از این شبکه بزرگ استفاده میکنند. اجازه دهید چند مثال را جهت واضحتر شدن موضوع در اینجا ارائه کنیم.

در گذشته بسیاری از جلسات سازمانی و ملاقاتهای شخصی به صورت حضوری رخ میداد؛ اما امروزه و حتی بیشتر در هنگام گسترش ویروس کرونا یا Covid-19، بسیاری از این موارد به صورت اینترنتی انجام میگیرد. بسیاری از سازمانها جهت برگزاری جلسات خود از سرویسهایی مانند سیسکو Webex، ماکروسافت Skype for Business، و Adobe Connect بهره گرفته اند. حتی افراد هم برای ملاقاتهای تصویری خود، چه راه نزدیک و چه راه دور، میتوانند از سرویسهای برپایه رایانش ابری (Cloud) مانند Skype، WhatsApp، Google Dou و ... استفاده کنند. یا به عنوان نمونه دیگر تغییر استفاده اینترنت، میتوان به خریدهای روزمره اشاره نمود. در حال حاضر با استفاده از نرمافزارها و سایتهای خرید آنلاین، مشتریان بدون نیاز به حضور پیدا کردن در فروشگاهها میتوانند تمامی مایحتاج روزمره، لباس، وسایل ورزشی و ... خود را از طریق اینترنت سفارش داده و درب منزل تحویل گیرند. پس با توجه به این نمونهها می توان گفت که اینترنت در حال حاضر به عنوان یکی از ابزارهای پرکاربرد در اختیار کاربران سرتاسر دنیا است.

اینترنت صرف نظر از امکاناتی که برای افراد سرتاسر دنیا ایجاد نموده، مشکلاتی را نیز به همراه داشته است. از گذشته تاکنون سودجویان و افرادی با ذهنیت خرابکارانه در پی سو استفاده از مردم عادی بودهاند، و به طور معمول از ابزارهایی جهت رسیدن به مقاصد خود بهره میبردند که بیشترین کاربرد را در میان مردم عادی دارد. حال با توجه به استفاده بسیار زیاد مردم از اینترنت، یک بستر مناسب جهت سو استفاده در اختیار آنها قرار گرفته است. اما هدف این مقاله رسیدن به یک راهکار مناسب جهت محافظت از کاربران خود در هنگام اینترنتگردی است. لازم به ذکر است که کاربران نهایی در شبکههای کامپیوتری یکی از نقاط آسیب پذیری و از طرفی دیگر یکی از منابع سازمانی به حساب میآیند. اما پیش از ورود به معرفی راهکار یک جنبه دیگر تغییر رفتار در اینترنت را بررسی کنیم.

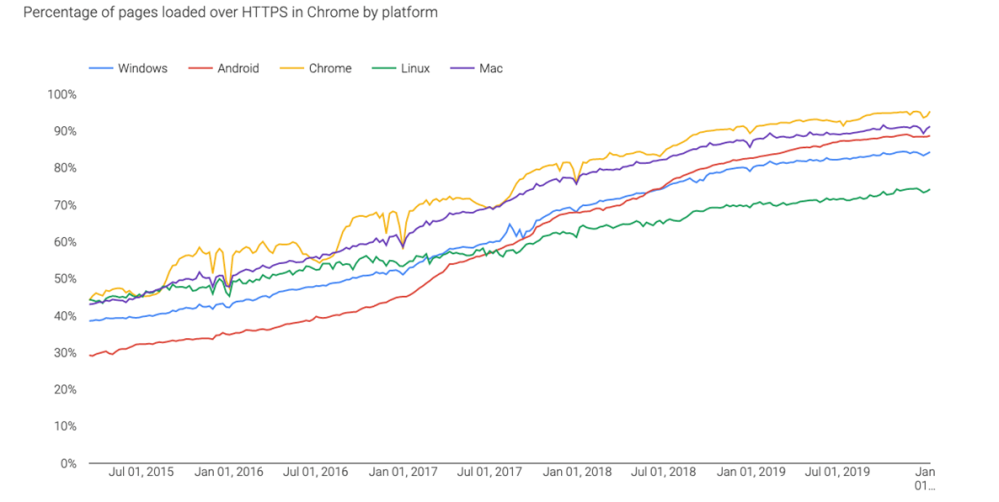

شرکت Google با استفاده از اطلاعات بدست آمده از نرمافزار Google Chrome خود گزارشی از روند تغییرات ارتباطات HTTP به HTTPS را تهیه نموده است. در این گزارش که از تاریخ Jul سال 2015 آغاز و تا تاریخ Jan سال 2020 ادامه دارد، شاهد افزایش حدود 50% استفاده از پروتکل HTTPS هستیم. هدف استفاده از پروتکل HTTPS توسط سایت ها و نرمافزارهای تحت وب، ایجاد عناصر احراز هویت و رمزنگاری دادههای عبوری است.

رمزنگاری داده ها از امکان شنود آنها توسط افراد غیرمجاز جلوگیری می کند؛ اما نکته اینجاست که تجهیزات امنیتی نیز نمی تواند از سلامت داده های عبوری اطمینان حاصل کنند؛ زیرا آنها نیز امکان بررسی داده ها را از دست می دهند. حال فرض کنید که یک مهاجم داده های مخرب خود را با استفاده از رمزنگاری برای قربانی ارسال کند، با این روش می تواند از بسیاری سیاست های محافظتی عبور کند. با این توضیحات حرکت به سمت رمزنگاری صرف نظر از نقاط مثبت، جنبه های منفی نیز به همراه دارد.

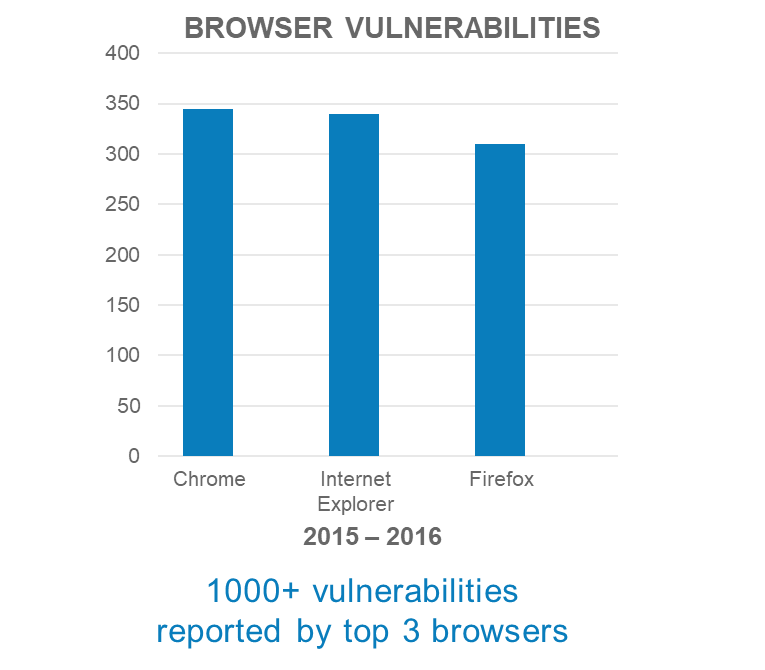

در کنار این توضیحات می توان به آسیب پذیری های مرورگرهای اینترنتی نیز اشاره نمود. مرورگرهای اینترنتی نیز نرم افزارهایی هستند که به دست انسان تهیه شده اند؛ و مانند دیگر نرم افزارها دارای آسیب پذیری های مختلفی هستند. در بازه زمانی 2015 تا 2016 بیش از 1000 آسیب پذیری توسط سه مروگر پراستفاده Chrome، Internet Explorer و Firefox گزارش شده است. این آمار می تواند نگرانی را برای مدیران و کارشناسان امنیت شبکه و امنیت اطلاعات در پی داشته باشد.

براساس توضیحات و مثاله ایی که تا اینجا ارائه شده است، وب سایت های اینترنتی می توانند به عنوان یکی از بردارهای کلیدی حملات و تهدیدات سایبری در نظر گرفته شود. اما چگونه می توانیم از کاربران خود در برابر چنین تهدیداتی محافظت کنیم؟ پیش از اینکه به راهکار بپردازیم نیاز است تا چالش های موجود در محافظت و ایجاد امنیت استفاده از وب سایت ها را بشناسیم؛ این امر در شناسایی راهکار مناسب و پیاده سازی آن با در نظر گرفتن امنیت شبکه و امنیت اطلاعات بسیار حائز اهمیت است.

چالش ها

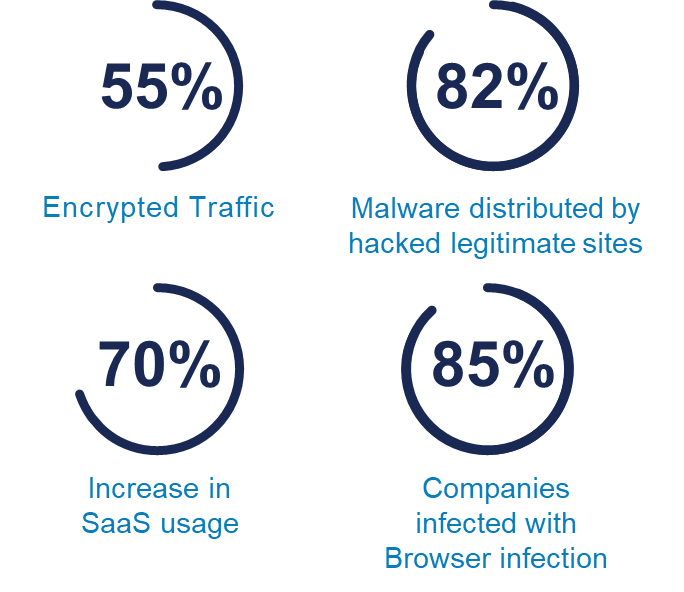

آگاهی از چالشهای پیشرو میتواند سبب ارائه راهکار کارآمدتر شود. شاید در گذشته راهکار کارآمد در امنیت استفاده از وب، راهکاری بود که میتوانست دسترسی به URLهای مخرب را چه براساس آدرس IP و چه براساس آدرس URL مسدود کند. اما با توجه به مثالهایی که تا اینجا ارائه شد، میتوان گفت که این گزاره از این پس صحیح نیست. اجازه دهید چند نمونه از چالشهای پر دردسر امنیت استفاده از وب را بازگو کنیم:

- بدافزارها (Malware)، باج افزارها (Ransomware) و C2ها: این موارد یکی از مشکلاتی هستند که بسیار از سمت مشتریان شنیده می شود. از دلایلی که بسیار از سیستمهای کاربران به چنین مواردی آلوده می شود، می توان به کلیک نمودن بر روی یک تبلیغ مخرب در یک وب سایت سالم یا دانلود یک Attachment در داخل یک ایمیل اشاره نمود.

- نقطه کور SSL: همانطور که پیشتر نیز در مورد رمزنگاری صحبت شد، وب سایت ها با استفاده از رمزنگاری، تلاش بر آن دارند تا احراز هویت و حریم خصوصی را برای کاربر نهایی در نظر بگیرند. صرف نظر از این مورد، استفاده از SSL برای وب سایت ها یکی از عناصر افزایش رتبه در جستوجوی Google نیز محسوب می شود. اما استفاده از این پروتکل سبب می شود تا تجهیزات امنیت شبکه مانند فایروال ها امکان بررسی داده های عبوری را از دست بدهند. به همین دلیل یک نقطه کور در امنیت شبکه به وجود می آید.

- نقض قوانین استفاده از سرویس: شبکه های تجاری - سازمانی سرویس هایی را با هدف افزایش بهره وری و با در نظر گرفتن سیاست های سازگار با امنیت شبکه و امنیت اطلاعات در اختیار کاربران خود قرار می دهند. رعایت این سیاست ها برای کسب وکار بسیار مورد اهمیت است. به عنوان مثال مصرف پهنای باند و حجم اینترنت یک کسب وکار می بایست در جهت اهداف آن کسب و کار صورت گیرد، نه به صورت هدر دادن ساعت کاری و گشت و گذار در اینترنت.

- جلوگیری از نشت اطلاعات: براساس بررسی CISO شرکت Gartner نشت اطلاعات یا DLP دارای اولویت و اهمیت بسیار بالا برای مدیران امنیت اطلاعات و امنیت شبکه است؛ راهکار پیشنهادی در زمینه امنیت استفاده از صفحات وب، می بایست دارای امکانات شناسایی داده های محرمانه، رهگیری آنها و جلوگیری از خروج آنها توسط کاربران غیرمجاز باشد. انتخاب چنین راهکاری به افزایش امنیت شبکه نیز کمک چشم گیری می کند.

- Shadow IT: استفاده از تجهیزات شخصی در کسب وکارها و تجارت ها به صورت یک رفتار طبیعی مورد قبول واقع شده است. اما این استفاده چالش های جدیدی را در امنیت شبکه و امنیت اطلاعات به وجود آورده است. به عنوان نمونه ای از این چالش می توان این پرسش را مطرح ساخت، که چگونه می توان از قراردادن اطلاعات و داده های سازمانی بر روی Dropboxهای شخصی کاربران جلوگیری نمود؟ لازم به ذکر است استفاده از نرم افزارهای SaaS سبب افزایش تهدیدات امنیت شبکه و امنیت اطلاعات شده است.

راهکار

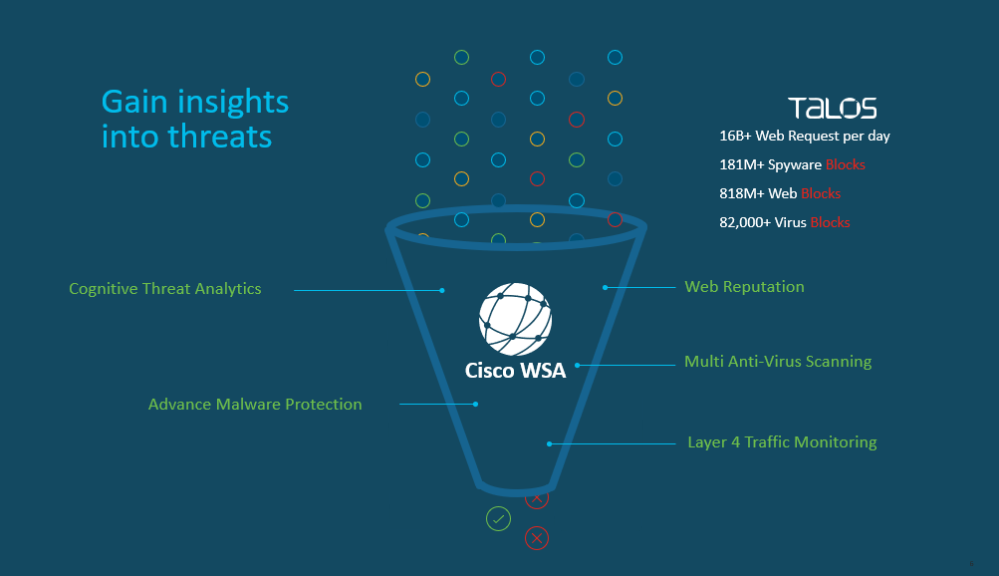

با توجه به اهمیت موضوع اینترنت گردی و استفاده روزانه کاربران و کسب وکارها از SaaS، ضرورت ایجاد یک پلتفرم اختصاصی که به آن Secure Web Gateway یا به اختصار SWG گفته می شود، جهت ایجاد امنیت این بخش به وجود آمد؛ و شرکت های امنیتی مختلفی جهت ایجاد چنین پلتفرمی شروع به کار کردند. در حال حاضر شرکتهایی مانند سیسکو، Zscaler ،Symantec ،Forcepoint و ... چنین محصولی را به بازار ارائه نموده اند. اما همانطور که در ابتدای مقاله مشخص شده، هدف این مقاله معرفی راهکار Secure Web Gateway شرکت سیسکو است.

شرکت سیسکو پس از خرید شرکت Ironport محصول SWG خود را با نام Cisco Web Security Appliance که به اختصار به آن Cisco WSA نیز گفته می شود، به بازار عرضه نمود؛ و به مرور زمان تلاش بر آن داشت تا کیفیت و سرویس دهی سیسکو WSA را به گونه ای به روزرسانی کند تا نیازهای کسب وکارها و سازمان ها را پاسخگو باشد. شرکت سیسکو مسیر به روزرسانی محصول Cisco WSA را براساس دستیابی به پنج هدف اصلی به شرح زیر در نظر گرفته است.

- محافظت قدرتمند و کارآمد: افزایش توان مهاجمان و استفاده از حملات گوناگون سبب پیچیدگی هرچه بیشتر محافظت از کاربران در برابر تهدیدات موجود در وب شده است. پلتفرم سیسکو WSA جهت ایجاد سپر محافظتی قدرتمند و کارآمد، با استفاده از فیلترینگ چندلایه براساس دسترسی و Reputation صفحات وب، آنتی ویروس چندگانه و ساختار AMP توانسته قدم بزرگی را در جهت افزایش امنیت شبکه و امنیت اطلاعات بردارد.

- کنترل جز به جز: قوانین کنترل دسترسی دارای عناصر مختلفی جهت کنترل دسترسی هستند؛ هرچه این عناصر بیشتر باشد، امکان کنترل نیز جزئی تر می شود. به عنوان مثال با استفاده از پلتفرم Cisco WSA دسترسی به صندوق پست الکترونیک Gmail می تواند بر اساس دانلود فایل پیوست، آپلود پیوست، حجم دانلود، زمان دانلود یا آپلود و پهنای باند دانلود یا آپلود کنترل شود؛ یا در شبکه های اجتماعی انجام چت یا ارسال پیام، صدا و تصویر قابل کنترل است. کنترل جز به جز صرف نظر از بحث های امنیت شبکه و امنیت اطلاعات می تواند در بهره وری کاربران نیز موثر باشد.

- جزییات در گزارش: گزارش گیری یکی از استانداردهای امنیت اطلاعات و امنیت شبکه است؛ اما هرچه گزارش کارآمدتر باشد، زمان شناسایی تهدیدات کاهش مییابد. پلتفرم سیسکو WSA امکان گزارش گیری به تفکیک نام کاربری، تهدیدات، نرم افزارها و داده های عبوری را برای کارشناسان امنیت شبکه فراهم ساخته است. همچنین پلتفرم Cisco WSA قالب های گزارش گیری از پیش تهیه شده ای را دارد. این گزارشات برای واحدهای امنیت شبکه و منابع انسانی بسیار جالب توجه است.

- انعطاف پذیری در پیاده سازی: با توجه به اینکه شرکت سیسکو دارای مشتری هایی با اندازه های مختلف است، پلتفرم Cisco WSA امکان پیاده سازی در تمامی حالتهای فیزیکی، مجازی و برپایه رایانش ابری (Cloud) را دارا است. به همین علت امکان استفاده از پلتفرم سیسکو WSA در تمامی شبکه ها با اندازه های گوناگون وجود دارد.

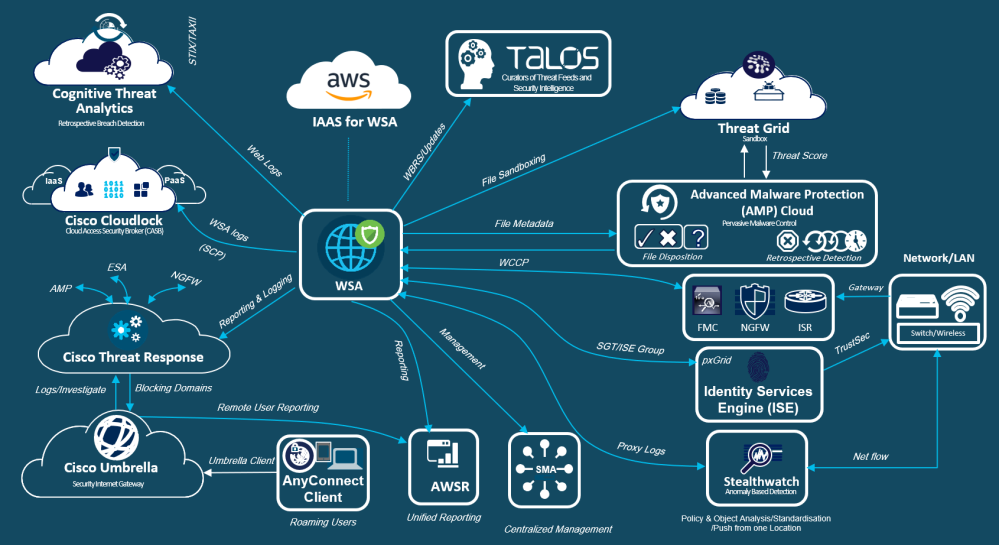

- امکان یکپارچه سازی: در بحث امنیت شبکه افزایش سرعت و کاهش زمان در شناسایی تهدیدات امر بسیار مهمی است. یکپارچه سازی میان تجهیزات، پلتفرم ها و سرویس های امنیتی یکی از راهکارهای کاهش زمان در شناسایی تهدیدات به شمار می رود. همچنین پلتفرم Cisco WSA نقش کلیدی در بحث Application Visibility داشته و یکی از مهره های راهکار یکپارچه امنیت شبکه شرکت سیسکو است. پلتفرم سیسکو WSA امکان یکپارچه سازی با AMP ،CTA ،ISE و ... را دارا است.

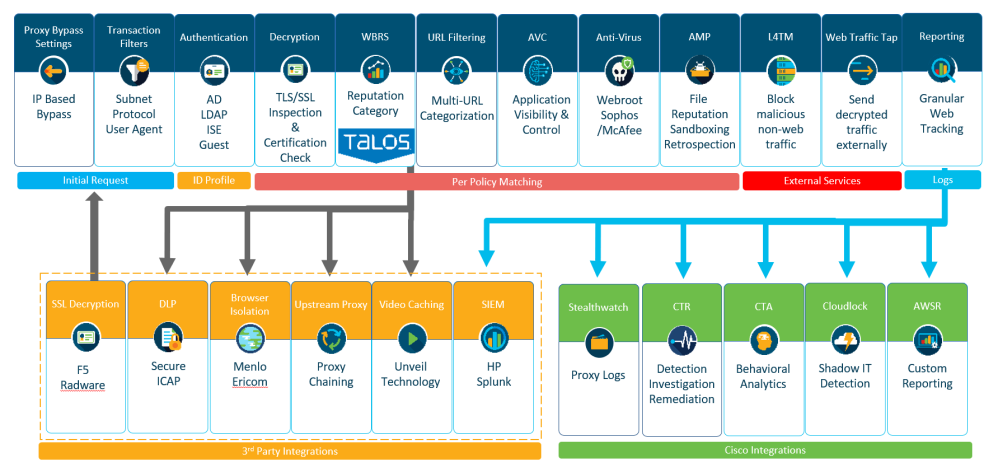

پلتفرم Cisco WSA جهت دستیابی به این اهداف پنجگانه جریان ترافیکی داده ها را از داخل یک صف عبور می دهد. این صف شامل افزونه های مختلف جهت فیلترینگ چند لایه بوده و همچنین در برخی افزونه ها امکانات یکپارچه سازی و گزارش گیری نیز فراهم شده است.

جهت آشنایی با فرایند عملیاتی این صف، برخی از افزونه ها و عملکردشان در ادامه شرح داده شده است.

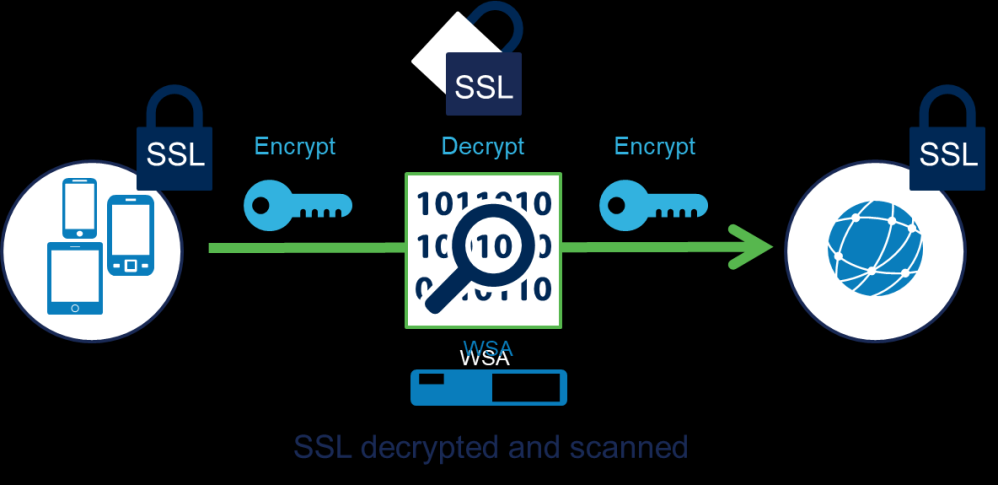

رمزگشایی SSL

پلتفرم Cisco WSA امکان رمزگشایی ارتباطات رمزنگاری شده را دارد. با استفاده از این افزونه پلتفرم سیسکو WSA میتواند تمامی داده های عبوری رمزنگاری شده را رمزگشایی نموده، اطلاعات آن را بررسی کرده و مجدد به صورت رمزنگاری شده اطلاعات را به سمت مقصد ارسال کند. با استفاده از این ویژگی بحث نقطه کور SSL نیز از میان برداشته میشود. لازم به ذکر است که پلتفرم سیسکو WSA از پروتکل TLS 1.3 نیز پشتیبانی میکند. پروتکل TLS 1.3 نسل جدید پروتکل TLS است که اخیرا به صورت عملیاتی از آن استفاده میشود.

تحلیل Reputation

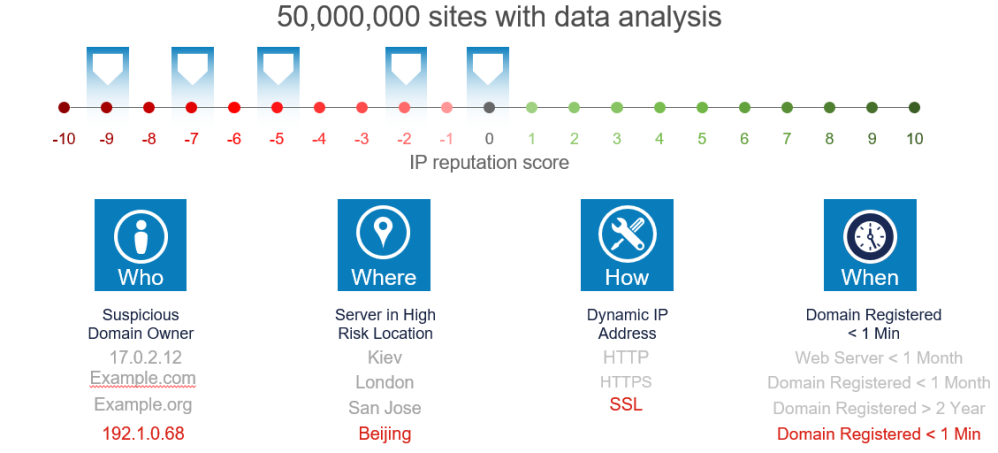

شرکت سیسکو تلاش داشته تا تمامی راهکار و پلتفرمهای این شرکت، از ساختار Context بهره ببرند. اما ساختار Context در پلتفرم سیسکو WSA کمی متفاوت نسبت پلتفرم سیسکو ISE عمل میکند. در پلتفرم Cisco WSA هم ساختار چه کسی، از چه مکانی، چه زمانی و چگونه قرار داده شده اما معانی متفاوتی دارند.

آشنایی با پارامترهای Context موجود در پلتفرم سیسکو WSA بحث جالبی است. همانطور که گفته شد این پارمترها عبارتاند از:

- چه کسی؟ پارامتر "چه کسی"، اطلاعات ثبت کننده دامنه را بررسی می کند. بر همین اساس در صورتی که ثبت کننده دامنه پیش از این دامنه مشکوک یا خرابکاران های را ثبت نموده باشد، می توان از اتصال به آن دامنه جلوگیری نمود.

- کجا؟ این پارامتر محل اتصال وب سرور را بررسی می کند. به عنوان مثال وب سرورهایی که در کشور چین یا روسیه قرار دارند را می توان با دقت بیشتری بررسی نمود.

- چگونه؟ چگونگی اتصال به وب سرور و همچنین تعداد دفعات تغییر آدرس وب سرور بسیار پر اهمیت است. آیا از گواهی دیجیتالی یا پروتکل SSL جهت اتصال به وب سرور استفاده می شود؟ پاسخ این سوال می تواند مشخص کند که آیا ارتباط با این وب سایت برقرار شود یا خیر.

- چه زمانی؟ مدت زمان گذشته از ثبت دامنه و همچنین تغییر آدرس IP آن نیز یکی دیگر از پارامترهای کنترل کننده است.

در نهایت با کنار هم قرار دادن این پارامترها می توان نمره های را برای وب سایت مورد نظر تایین نمود؛ و با استفاده از این نمره Reputation و امنیت دسترسی به آن وب سایت را مشخص نمود.

ارزیابی واقعی بدافزارها

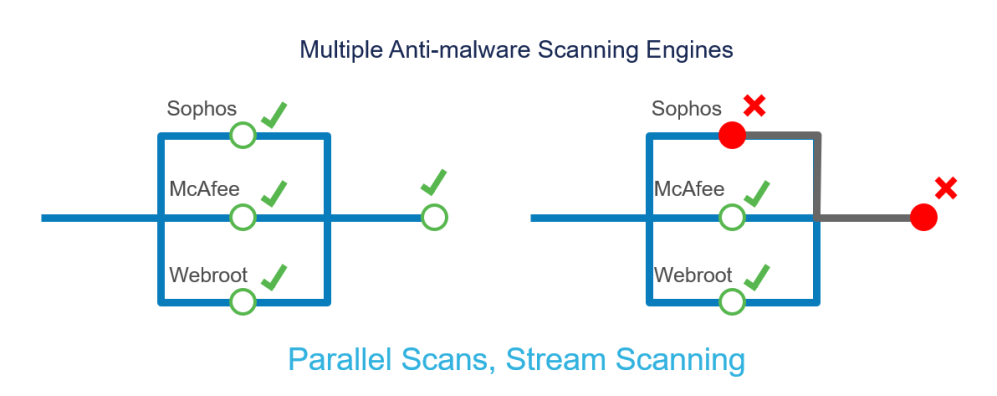

پلتفرم سیسکو WSA جهت شناسایی بدافزارها از سه آنتی ویروس به صورت همزمان و موازی استفاده می کند. Cisco WSA جهت افزایش لایه های امنیتی و شناسایی دقیق ویروس ها از آنتی ویروس های Sophos ،McAfee، و WebRoot بهره میبرد؛ اما با توجه به نیاز افزایش سرعت در ارتباطات و همچنین عدم به وجود آمدن گلوگاه یا Bottlenecks این سه آنتی ویروس به صورت موازی، تمامی جریان ها را بررسی نموده و در صورتی که یکی از آنها تشخیص دهد که جریان عبوری حاوی ویروس است، امکان مسدودسازی آن جریان وجود خواهد شد.

ایجاد Visibility و بکارگیری AMP

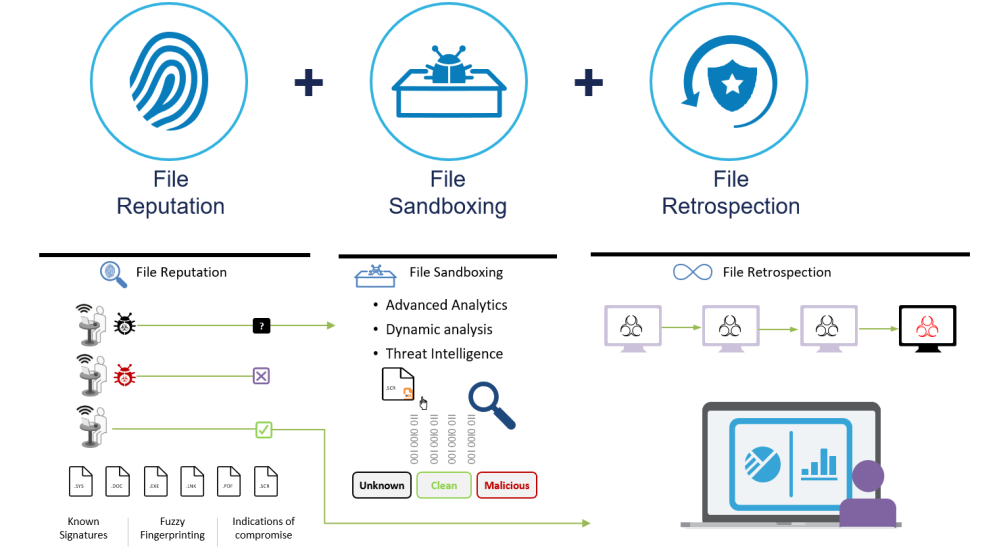

استفاده از Advanced Malware Protection یکی از ویژگی هایی است که سبب افزایش امنیت شبکه و امنیت اطلاعات در سطح فایل می شود. موتورهای آنتی ویروس ها جهت شناسایی ویروس ها براساس یک پایگاه داده عمل می کنند؛ اما ساختار AMP براساس یادگیری ماشین پیش می رود. این ساختار امکانی را فراهم می کند تا صرف نظر از بررسی پایگاه داده، فایل ها به صورت لحظه ای نیز مورد ارزیابی قرار گیرد. در بسیاری از راهکارها فایل های عبوری تنها در لحظه ورود به شبکه مورد بررسی قرار می گیرد. متاسفانه با پیشرفته و پیچیده تر شدن حملات سایبری امکان تغییر رفتار فایل ها پس از نصب در اختیار مهاجمان قرار گرفته است. از نمونه این حملات میتوان به ساختار C2 Callback اشاره نمود. Cisco WSA با ایجاد فرایندهایی می تواند صرف نظر از بررسی فایل ها در لحظه ورود، آن را در داخل شبکه نیز رهگیری کند؛ تا در صورت تغییر وضعیت فایل به بدافزار امکان مسدودسازی و مهار تهدید آن وجود داشته باشد. ساختار AMP پلتفرم سیسکو WSA جهت ایجاد Visibility، امکان رهگیری و مهار خطر و تهدیدات فایل های مخرب، براساس مدل های زیر عمل می کند:

- بررسی File Reputation: در این فرایند Cisco WSA از فایل های عبوری یک hash ایجاد نموده و با داده های موجود در Cloud هوش تهدید سیسکو مطابقت می دهد. با استفاده از این فرایند امکان مسدودسازی خودکار فایل های خطرناک در اختیار کارشناسان امنیت شبکه و قرار می گیرد.

- بررسی فایل با استفاده از Sandbox: در صورتی که hash ایجاد شده از فایل عبوری در هوش تهدید سیسکو وجود نداشته باشد، سیسکو WSA می تواند به دو صورت ایستا و شناور و با استفاده از sandboxing وضعیت فایل های ناشناخته را مشخص کند. در حال حاضر هوش تهدید سیسکو بیش از 700 نوع رفتار مشکوک را شناسایی و الگوسازی نموده است.

- بررسی تاریخچه فایل: سیسکو WSA صرف نظر از وضعیت لحظه ورود فایل ها به شبکه، به صورت مداوم در حال آنالیز آنها است. به محض آنکه وضعیت فایل به بدافزار یا Malware تغییر کند، ساختار AMP یک اعلان خطر را در سیسکو WSA فعال می سازد؛ که با استفاده از آن می توان وضعیت آلودگی شبکه را مشخص و دسترسی سیستم ای آلوده شده را مسدود نمود.

امنیت اطلاعات و جلوگیری از نشت آنها

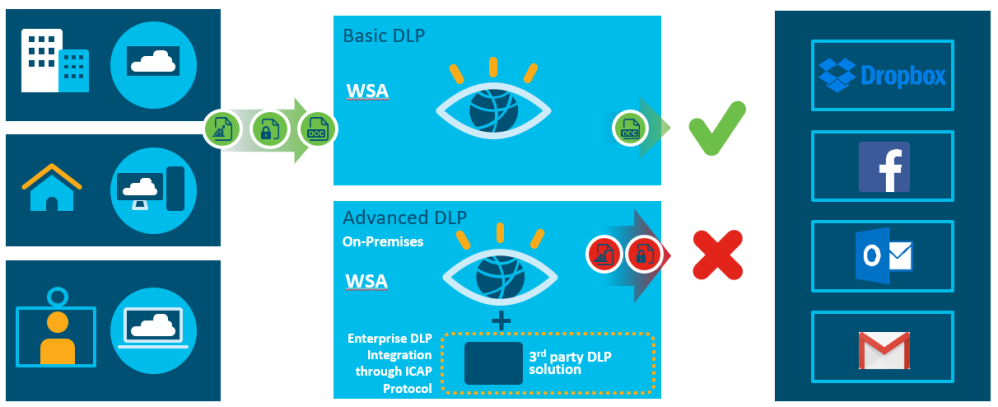

راهکار Cisco WSA دارای دو سطح DPL است. سطح پایه امکان ایجاد قوانین واضح و عمومی مانند کنترل فایل های Excel است. این سطح امکان ارائه بر روی Cloud و On Premise را داشته و مواردی مانند File Type، داده موجود در آن و سایز آن را در هر دو جهت آپلود و دانلود کنترل می کند. اگر نیاز به آنالیز عمیق تر به این معنا که فایل توسط سیسکو WSA باز شود و الگوهایی مانند شماره بیمه، شماره حساب، اطلاعات حساب کاربری و ... مورد بررسی قرار گیرد، باشد، سیسکو امکان استفاده از ICAP را جهت یکپارچهسازی سیسکو WSA با دیگر راهکارهای DLP ایجاد نموده است.

بسیاری از نقض قوانین و نشت اطلاعات بر روی پورت های 80 و 443 اتفاق می افتد. در صورتی که سیاست های امنیت شبکه و امنیت اطلاعات کسب و کار و سازمان بر این گونه باشد که اجازه upload داده بر روی سایت های خارج از سازمان مانند drop box و ... وجود نداشته باشد؛ سیسکو WSA یکی از راهکارهایی است که به خوبی می تواند این محدودیت ها را اعمال کند.

کاهش بهره وری کاربران یک تهدید است.

یکی از سوالاتی که صرف نظر از امنیت اطلاعات همواره در بحث امنیت شبکه وجود دارد، میزان استفاده کاربران از پهنای باند اینترنت و همچنین میزان دانلود آنها است. البته لازم به ذکر است که کاهش بهره وری کاربران و هدر دادن زمان کاری با استفاده از اینترنت گردی به صورت کلی یک تهدید برای کسب وکار و تجارت محسوب می گردد. در چنین مواردی منابع موجود مانند پهنای باند و حجم اینترنت به هدر میرود؛ زیرا در جهت نیازهای سازمانی مورد استفاده قرار نمی گیرد. ایجاد قوانین استفاده از حجم و پهنای باند اینترنت که به آنها Shaping و Quota نیز گفته می شود، می تواند سبب شود تا صرف نظر از جلوگیری هدر رفت پهنای باند و حجم اینترنت، کاربران نیز امکان استفاده از اینترنت را در زمان های استراحت خود، داشته باشند. Cisco WSA یکی از راهکارهایی است که ایجاد قوانین کنترل پهنای باند یا shaping و کنترل حجم دانلود یا Quota را به خوبی و با تنوع بسیاری می تواند اجرا کند.

امکان ایجاد قوانین جزیی جهت کنترل پهنای باند یا shaping و همینطور حجم دانلود یا Quota سبب می شود تا راهکار Cisco WSA در زمینه کنترل استفاده از اینترنت بسیار کارآمد عمل کند. همچنین سیسکو WSA امکان ایجاد قوانینی جهت زمان بندی برای مصرف اینترنت را دارا است.

یکپارچه سازی

سیسکو WSA امکان یکپارچه سازی با پلتفرم های گوناگونی را دارد. در این میان میتوان به پلتفرم سیسکو ISE اشاره نمود. یکپارچه سازی Cisco WSA و سیسکو ISE می تواند صرف نظر از افزایش امنیت شبکه و امنیت اطلاعات، تجربه بسیار خوبی را برای کاربران رقم بزند. در یکپارچه سازی سیسکو WSA و سیسکو ISE صرف نظر از اینکه سیسکو ISE لاگ های ورود کاربران را به Cisco WSA اعلام می کند، امکان استفاده از SGT نیز به وجود می آید.

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها