4/1

فایروال چیست؟

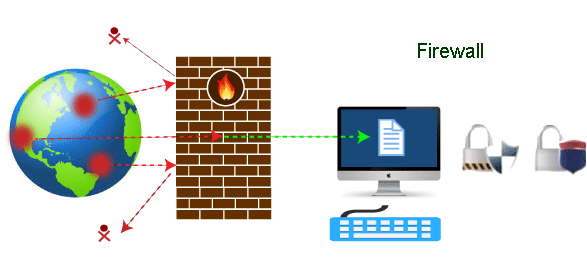

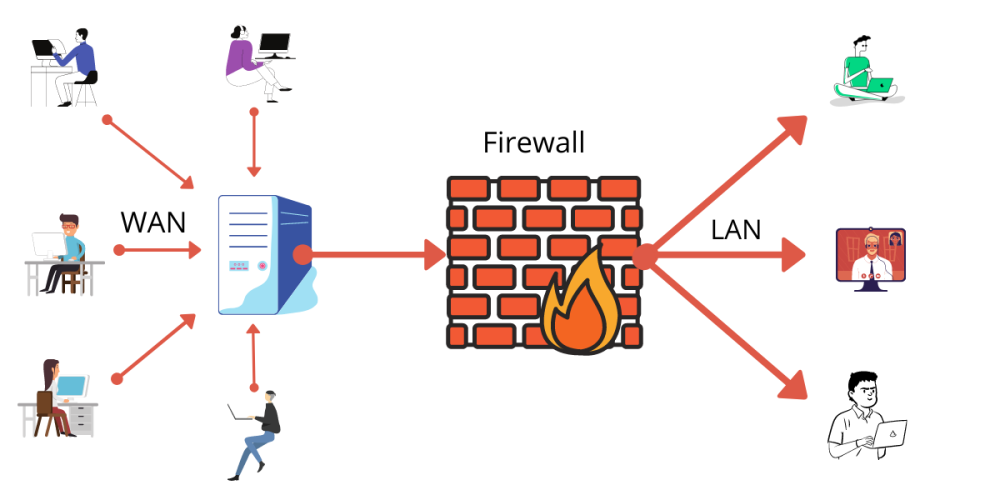

فایروال یکی از ابزارهای امنیتی شبکه است که ترافیک ورودی و خروجی شبکه را زیر نظر میگیرد و بر اساس قوانین امنیتی مشخصی، به آنها اجازهی عبور میدهد یا آنها را به طور کامل مسدود میکند.

فایروال یکی از ابزارهای امنیتی شبکه است که ترافیک ورودی و خروجی شبکه را زیر نظر میگیرد و بر اساس قوانین امنیتی مشخصی، به آنها اجازهی عبور میدهد یا آنها را به طور کامل مسدود میکند.

بیش از 25 سال است که فایروالها به عنوان اولین خط دفاعی یک شبکه به حساب میآیند. آنها سدی هستند که محیط امن، کنترلشده، و قابل اعتماد شبکههای داخلی را از محیطهای غیرقابل اعتماد و ناامن شبکههای خارجی (مانند اینترنت) جدا میکنند.

فایروال میتواند به شکل سختافزار، نرمافزار، و یا هم سختافزار هم نرمافزار باشد.

انواع فایروال

فایروال پروکسی

فایروال پروکسی، که یکی از اولین شکلهای فایروال است، به عنوان دروازهای عمل میکند شبکهای را به شبکهی دیگر متصل میکند و معمولاً برای برنامهی خاصی استفاده میشود. سرورهای پروکسی با جلوگیری از ارتباط مستقیم شبکه با محیط خارجی میتوانند قابلیتهای متعددی مانند کَش کردن محتوا و یا امکانات امنیتی اضافه به کاربران ارائه دهند. اما این کار ممکن است تعداد برنامههای پشتیبانی شده و توان عملیاتی را کاهش دهد.

فایروال حالتمند (Stateful)

این نوع فایروالها امروزه به عنوان فایروالهایی «سنتی» شناخته میشوند. آنها بر اساس وضعیت، سرعت، و پروتکل ترافیکها به آنها اجازهی عبور میدهند. این فایروالها تمام فعالیتهای یک ارتباط، از زمان باز شدن و برقراری ارتباط تا زمان بسته شدن و قطع ارتباط، بررسی میکنند. در این فایروالها، تصمیمات فیلترینگ بر پایهی دو چیز گرفته میشود: ۱. قوانینی که توسط مدیر اصلی (یا همان اَدمین) تعیین شدهاند. ۲. بستر ارتباط که شامل اطلاعاتی در مورد ارتباطات قبلی و بستههای مربوطه میشود.

مدیریت یکپارچه تهدیدات (UTM)

به طور خیلی ساده و نسبتاً دقیق، یک دستگاه UTM قابلیتهای یک فایروال حالتمند را با قابلیتهای ضد نفوذی و آنتیویروس ترکیب میکند. البته ممکن است امکانات و سرویسهای دیگری مانند مدیریت ابری نیز داشته باشد. UTM ها بر روی سادگی و استفادهی آسان تمرکز میکنند.

فایروال نسل بعد (NGFW)

امروزه فایروالها چیزی بیش از فیلترکردن بستهها و نظارت حالتمند انجام میدهند. بیشتر شرکتها در حال به کارگیری فایروالهای نسل بعد هستند تا جلوی تهدیدات مدرن مانند بدافزارهای پیشرفته یا حملات به لایهی برنامه (Application-Layer) را بگیرند.

طبق تعریف Garnet Inc، یک فایروال نسل بعد فایروالی است که قابلیتهای زیر را دارد:

- قابلیتهای استاندارد یک فایروال مانند نظارت حالتمند

- سیستم ضد نفوذ یکپارچه

- کنترل و آگاهی برنامهای برای یافتن و مسدود کردن برنامههای پرمخاطره یا مشکوک

- راههای ارتقا برای اضافه کردن فیدهای اطلاعاتی بیشتر در آینده

- تکنیکها و راهکارهای مناسب برای رسیدگی به تهدیدات امنیتی در حال پیشرفت

این قابلیت در حال استاندارد و رایج شدن در بیشتر شرکتها هستند اما بهتر است بدانید که NGFW ها میتوانند کارهای بیشتر نیز انجام دهند.

NGFW های متمرکز بر تهدیدات

فایروالهای نسل جدید، علاوه بر داشتن تمام قابلیتهای فایروالهای نسل بعد سنتی، قابلیتها و امکاناتی پیشرفته برای شناسایی تهدیدات و رفع آنها دارند. با NGFW های متمرکز بر تهدیدات میتوانید:

- بفهمید که کدام یک از منابعتان در معرض بیشترین خطر هستند که این به لطف آگاهی حالتمند (context awareness) کامل آنها امکانپذیر است.

- به سرعت به حملات واکنش دهید. این به لطف خودکارسازی امنیتی هوشمند آنها است که میتواند به صورت پویا قوانین امنیتی مناسب را وضع کند تا حفاظت قدرتمندتری داشته باشید.

- با استفاده از قابلیت وابستگی رخدادهای اِندپویت (endpoint) و شبکه، فعالیتهای مشکوک یا گریزان را بهتر شناسایی کنید.

- با استفاده از امنیت پسنگرانه retrospective security (حفاظت از بدافزار پیشرفته سیسکو (AMP Cisco’s Advanced Malware Protection)) سیسکو اصطلاح «retrospective security» را به عنوان یک سیستم حفاظتی ایجاد کرد که کل زنجیره حمله را پوشش میدهد، که قبل از وقوع حمله شروع میشود و شامل تجزیه و تحلیل مستمر و تجزیه و تحلیلهای پیشرفته در طول و بعد از حمله است و زمان میان شناسایی تا پاکسازی را به شدت کاهش دهید. امنیت پسنگرانه به طور مداوم برای پیدا کردن فعالیتها و رفتارهای مشکوک شبکه را مورد نظارت قرار میدهد، حتی پس از نظارت اولیه.

- با استفاده از قوانین یکپارچه، که طیف کاملی از حملات را در بر میگیرند، مدیریت را سادهتر کنید و از پیچیدگی سیستم بکاهید.

فایروال مجازی

فایروالهای مجازی معمولاً در دستگاههای مجازی در سیستمهای مجازی خصوصی (مانند Vmware ESXi، Microsoft Hyper-V، یا KVM) یا سیستمهای مجازی عمومی (مانند AWS، Azure، Google، یا Oracle) مورد استفاده قرار میگیرند تا بر ترافیک عبوری میان شبکههای مجازی و فیزیکی نظارت داشته باشند و آنها را ایمن کنند. یک فایروال مجازی معمولاً بخشی کلیدی در شبکههای مبتنی بر نرمافزار (SDN) است.

آشنایی با فایروال های سیسکو و کاتالوگ محصولات فایروال

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها