4/1

افزایش امنیت اینترنت اشیا (IoT Security) با سازوکار MUD سیسکو

امروزه امنیت در اینترنت اشیا (IoT Security)، تبدیل به چالش اصلی در بحث تهدیدات امنیت شبکه شده است. شرکت سیسکو در جهت کمک به امنیت اینترنت اشیا (IoT Security)، اخیرا سازوکاری را ارائه داده است که به نام Manufacture Usage Description یا MUD شناخته میشود. هدف اصلی از ارائه این سازوکار، کاهش یا حذف فرایندهای شناسایی تجهیزات IoT برای مدیران و کارشناسان امنیت شبکه است. در این مقاله به بررسی این سازوکار سیسکو میپردازیم.

اخیرا شرکت سیکسو در جهت افزایش امنیت اینترنت اشیا (IoT Security)، سازوکاری را ارائه داده است که Manufacture Usage Description یا MUD نام دارد. در این مقاله به بررسی این سازوکار و دلایل پیدایش آن و همچنین پاسخ به چالشهای پیشرو میپردازیم.

امروزه بیش از 8 میلیارد شی به اینترنت متصل هستند و این میتواند زنگ خطری باشد؛ به این معنا که امنیت در اینترنت اشیا (IoT Security) از صحبتهای میان کارشناسان و نظریههای معرفیشده، تبدیل به چالش اصلی در بحث تهدیدات امنیت شبکه شده است. براساس گزارش شرکت گارتنر (Gartner) بیش از 51% از شرکتکنندگان در نظرسنجی گسترش اینترنت اشیا، بر این باورند که چالش تکنولوژیمحور بودن پیادهسازی اینترنت اشیا (IoT)، چالش شماره یک امنیت سایبری محسوب میشود.

اجازه بدهید مبحث پیشرو را با بررسی اظهارنظرهای بیشمار کارشناسان در مورد امنیت اینترنت اشیا بیش از حد گسترش ندهیم زیرا این امر سبب پیچیدهتر شدن ظاهر موضوع خواهد شد. بهتر است با چند سوال پیرامون وضعیت امنیت اینترنت اشیا شروع کنیم:

1- آیا میدانید چه نوع تجهیزاتی از IoT به شبکه شما متصل هست؟

2- آیا میدانید رفتار مناسب این تجهیزات IoT به چه صورت است؟

3- آیا استانداردهای سازمانی برای رهگیری این تجهیزات IoT در نظر گرفتهاید؟

اگر تاکنون پاسخی برای این پرسشها در نظر نگرفتهاید؛ میتوان گفت که خطر و ریسک اینترنت اشیا در اطراف و گوشههای شبکه شما وجود دارد.

محافظت از موجودیتهایی که دیده نمیشود، بسیار مشکل و غیرممکن است.

چگونه میتوانید از تجهیزاتی که به شبکه شما متصل است اما شما هیچگونه شناخت و اطلاعاتی از آنها ندارید، محافظت کنید؟ این یکی از سوالهای مناسب است که میتواند اهمیت Visibility در شبکههای تجاری و سازمانی را از نظر امنیت مشخص کند. این در حالی است که در آینده نه چندان دور، تجهیزات اینترنت اشیا (IoT Devices) نیز به شبکههای تجاری و سازمانی متصل خواهند شد؛ هر چند که تاکنون نیز امکان دارد در بسیاری از این شبکهها تجهیزات IoT وجود داشته باشند. به عنوان مثال میتوان به تجهیزات پزشکی و آزمایشگاهی اشاره کرد.

در بسیاری از داشبوردهای مانیتورینگ شبکههای تجاری در حدود 40 تا 60 درصد از تجهیزات متصل، در وضعیت "Unknown" قرار دارند و هرچه مقیاس شبکه بزرگتر میشود، این اعداد نیز بزرگتر میشوند. بیشتر تجهیزاتی که در این وضعیت قرار ندارند مواردی غیر از کامپیوتر، پرینتر یا تبلتها هستند که این تجهیزات میتوانند مواردی مانند دوربینهای امنیتی، تجهیزات BPMS، تجهیزات پزشکی و... باشند. پروفایلسازی این تجهیزات به صورت دستی، کار بسیار فرسایشی و با هزینه زیاد و همچنین بیفایده مخصوصا در مقیاسهای بزرگ برای سازمان است. حالا فرض کنید که این امکان به وجود بیاید که امکان شناسایی این تجهیزات به صورت خودکار به وجود آید، چه تغییراتی در بحث Visibility ایجاد خواهد شد.

MUD چیست؟

شرکت سیکسو (Cisco) در جهت کمک به امنیت اینترنت اشیا (IoT Security)، اخیرا سازوکاری را ارائه داده است که به نام Manufacture Usage Description یا MUD شناخته میشود. این سازوکار یکی از روشهای مناسب و خودکار جهت پاسخ به این مدل سوالات است. هدف اصلی از ارائه این سازوکار، کاهش یا حذف فرایندهای شناسایی تجهیزات IoT برای مدیران و کارشناسان امنیت شبکه است. همانطور که در مقاله پلتفرم سیسکو ISE به آن اشاره شده، گستره دید در شبکه (Visibility) به همراه تقسیمبندی زیرساخت شبکه به صورت نرمافزاری (Software Segmentation)، به کارشناسان امنیت شبکه این امکان را میدهد که با کمترین زمان ممکن، ارتباطات مناسب و ایمنی را برای تجهیزات اینترنت اشیا (IoT) برقرار کنند. برای رسیدن به این هدف، نیاز به کمک نفر سومی وجود دارد؛ این نفر سوم کارخانههای تولید کننده تجهیزات اینترنت اشیا هستند. این کارخانهها میتوانند به صورت کاملا دقیق برای ما شرح بدهند که تجهیزاتی که آنها تولید کردهاند چه بوده و این تجهیزات برای عملکرد صحیح در شبکه چه نیازهایی دارند. میتوان از اطلاعاتی که این کارخانههای تولید کننده در اختیار ما قرار میدهند؛ یک لیست سفید (Whitelist) از وضعیت تجهیزات IoT تهیه کرد؛ که این لیست به مشتریان این امکان را میدهد که بدون نیاز به سعی و خطا، سیاستهای دسترسی را متناسب با زیرساخت شبکهای خود، طراحی و پیادهسازی کنند.

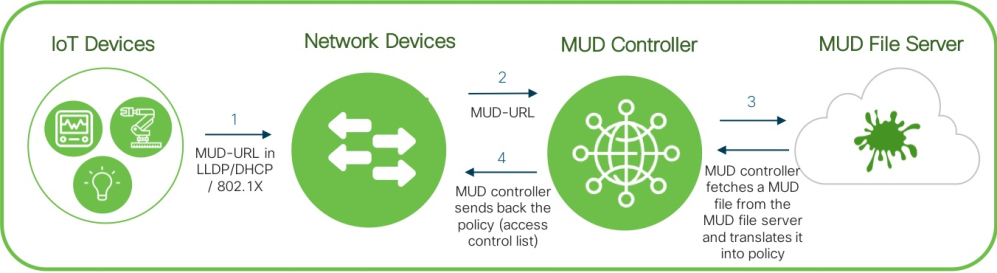

حال این ساختار MUD به چه صورت عمل میکند؟ جهت انجام این فرایند و همانطور که در شکل زیر دیده میشود، تجهیز ابتدا یک درخواست MUD-URL که از قبل در آن تعبیه شده است را به سمت تجهیزات شبکه ارسال میکند. برای مثال این تجهیزات شبکه میتوانند سوئیچهای شبکه باشند که بر روی آنها مکانیزم AAA پیکربندی شده است. درخواست ارسالشده توسط تجهیز اینترنت اشیا (IoT Device) از طریق زیرساخت شبکه به دست نرمافزار MUD Controller میرسد. نرمافزار MUD Controller براساس پارامترهایی که در MUD URL دریافت کرده، فایل مناسب تجهیز را از فایل سرور MUD دانلود نموده، سپس آن را به سیاستهای دسترسی تبدیل و به تجهیز درخواستدهنده اعمال میکند.

مزایای استفاده از MUD برای مشتریان و کارخانههای تولیدکننده

اگر تا اینجا متوجه ایده MUD شده باشید، حتما متوجه شدهاید که کارخانههای تولیدکننده تجهیزات اینترنت اشیا (IoT Devices) و همچنین مشتریان این تجهیز، سهامداران اصلی اکوسیستم MUD هستند. ساختار MUD مزایای متمایزی را برای این سهامداران فراهم میسازد که این مزایا را میتوان به شرح موارد زیر اشاره کرد:

مزایای مشتریان:

- کاهش هزینههای عملیاتی با استفاده از خودکارسازی شناسایی نوع تجهیزات IoT

- سادهسازی مقیاسپذیری مدیریت دسترسی تجهیزاتIoT با خودکار سازی اعمال سیاستهای امنیتی

- کاهش تهدیدات و سواستفاده از آسیبپذیریهای تجهیزات IoT با تنظیم و کنترل جریانهای ترافیکی این تجهیزات

- امنسازی شبکههای تجاری – سازمانی براساس رویکردهای استاندارد

مزایای کارخانههای تولیدکننده:

- بهبود رضایت مشتریان، کاهش هزینههای عملیاتی و کاهش ریسکهای امنیتی

- امکان تکامل در امنیت تجهیزات از طریق فرایندهای استاندارد شبانهروزی

- تولید تجهیزات متفاوت براساس ویژگیهای امنیتی از پیش تعریفشده تجهیزات شبکهای

- کاهش هزینههای پشتیبانی تجهیزات

تایید MUD توسط سازمان استاندارد IETF

با پیگیریهای شرکت سیسکو (Cisco) سازمان بینالمللی استاندارد IETF، سازوکار MUD را مورد تایید قرار داده و آن را در RFC 8520 منتشر کرده است. همچنین سازمان NIST نیز در پروژه کاهش حملات DDOS بر روی تجهیزات اینترنت اشیا (IoT Devices) از MUD استفاده میکند.

MUD 1.0

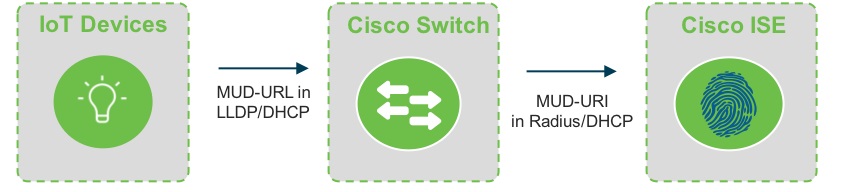

پیش از اینکه سازوکار MUD توسط سازمان استاندارد IETF مورد تایید قرار گیرد، شرکت سیسکو نسخه MUD 1.0 را به عنوان فاز اول راهکار MUD منتشر کرده است. البته MUD به عنوان یک سازوکار متن باز (Open Source) معرفی شده است؛ اما شرکت سیسکو نسخه منحصر به خود را به عنوان پیشرو در این سازوکار منتشر ساخته است. این نسخه با کمک سوئیچهای شرکت سیسکو و پلتفرم سیسکو ISE ارائه شده است.

در نسخه MUD معرفی شده توسط شرکت سیسکو، تمرکز بر روی فراهم آوردن و افزایش Visibility در شبکههای تجاری، با استفاده از شناسایی تجهیزات اینترنت اشیا (IoT Devices) است. همانطور که پیشتر گفته شد تجهیزات IoT یک MUD URL را به سمت سوئیچ ارسال میکنند و سوئیچ این پارامتر دریافتشده را به پلتفرم سیسکو ISE میرساند. در حقیقت در نسخه MUD شرکت سیسکو، پلتفرم سیسکو ISE نقش MUD Controller را برعهده میگیرد. در این ساختار امکان مشاهده اطلاعات تجهیزات IoT شناساییشده توسط پلتفرم سیسکو ISE برای راهبران این پلتفرم وجود خواهد داشت. اطلاعات نمایش داده شده توسط سیسکو ISE مواردی همچون مدل تجهیز، کارخانه تولیدکننده و ... است. در نسخه MUD معرفیشده بر روی پلتفرم سیسکو (ISE) امکانات پروفایلسازی تجهیزات اینترنت اشیا، ایجاد سیاستهای پروفایلسازی به صورت شناور و خودکارسازی فرایند ایجاد سیاستهای کنترل دسترسی و ایجاد گروههای شناسایی کاربران نهایی (Identity Endpoint Group) در نظر گرفته شده است. همچنین در این ساختار کارشناسان امنیت جهت افزایش امنیت شبکههای تجاری و کنترل تجهیزات متصل به شبکه، امکان ایجاد و حذف سیاستهای پروفایلسازی و کنترل دسترسی را به صورت دستی دارند.

به صورت خلاصه و جهت سادهسازی موارد یاد شده میتوان گفت، با استفاده از ساختار MUD نسخه 1.0، کارشناسان و مدیران امنیت شبکه میتوانند آگاهی کامل از اینکه دقیقا چه تجهیزات IoT به شبکه متصل است را دقیقا در لحظه اتصال این تجهیز به شبکه، بدست آورند.

یکپارچهسازی MUD نسخه 1.0 با پلتفرم سیسکو ISE صرف نظر از اینکه سبب شده تا گستره دید در شبکه (Visibility) افزایش چشمگیری داشته باشد؛ سبب خودکار شدن ساختارهای پروفایلبندی و اعمال سیاستهای کنترل دسترسی مناسب به صورت کاملا خودکار را نیز شده است. همچنین در این ساختار پیش از اعمال سیاستها به صورت خودکار، کارشناسان امنیت امکان اعمال نیازهای سازمانی در این سیاستها را در اختیار دارند.

ابزارهای DevNET برای Developerها جهت ایجاد MUD

شرکت سیسکو (Cisco) جهت ایجاد محیط مناسبی برای ایجاد MUD URLها و MUD Fileها، پرتال جدیدی را بر روی پلتفرم DevNet ایجاد نموده؛ که شامل ابزاری مناسب جهت ایجاد MUD است. با توجه به اینکه بسیاری از تولیدکنندگان، منابع مورد نیاز جهت گسترش MUD را ندارند؛ استفاده از ساختار DevNet برای Developerهای تولیدکنندگان، امکان دسترسی به محیطی که شامل ابزارهای مناسب است را در کنار امکاناتی مانند Sandbox و محیطهای تست عناصر MUD فراهم می آورد.

منابع

محتواهای مرتبط

نظرات کاربران:

برچسب ها